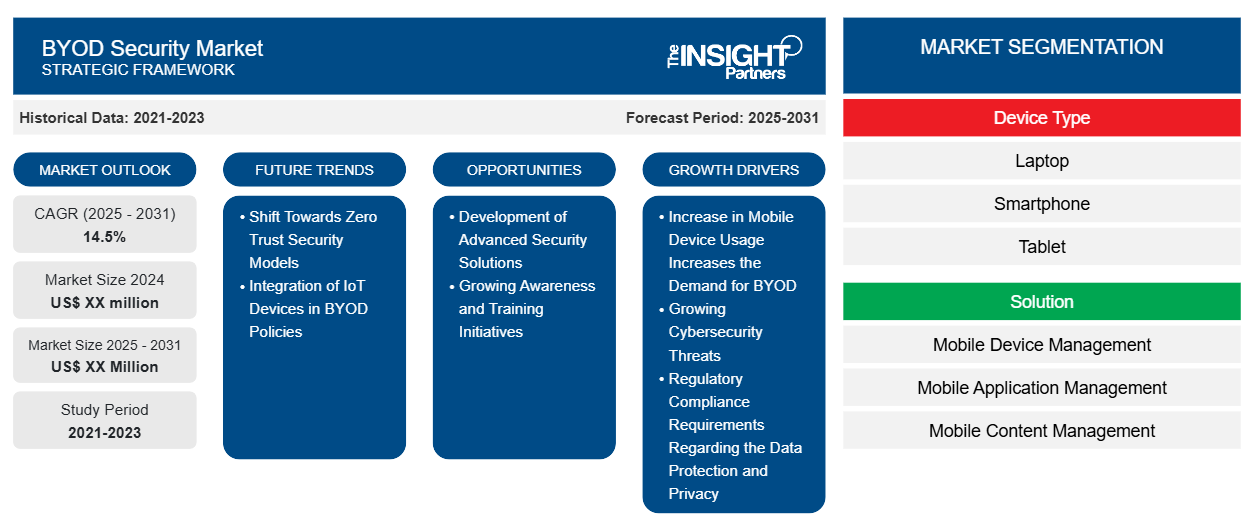

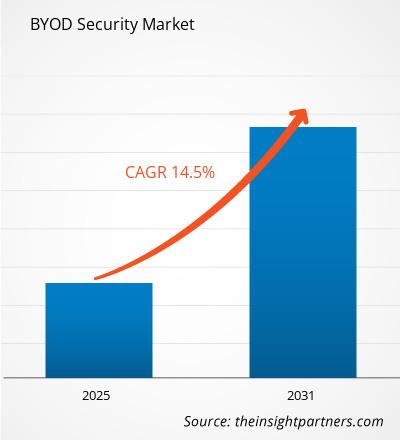

من المتوقع أن يسجل سوق أمن BYOD معدل نمو سنوي مركب بنسبة 14.5٪ من عام 2023 إلى عام 2031، مع توسع حجم السوق من XX مليون دولار أمريكي في عام 2023 إلى XX مليون دولار أمريكي بحلول عام 2031.

تم تقسيم التقرير حسب نوع الجهاز (كمبيوتر محمول، هاتف ذكي، جهاز لوحي)؛ الحل (إدارة الأجهزة المحمولة (MDM)، إدارة تطبيقات الأجهزة المحمولة (MAM)، إدارة محتوى الأجهزة المحمولة (MCM)، إدارة هوية الأجهزة المحمولة (MIM))؛ البرمجيات (أمان البيانات المحمولة، أمان الأجهزة المحمولة، أمان الشبكة)؛ حجم المؤسسة (الشركات الصغيرة والمتوسطة الحجم، الشركات الكبيرة). تم تقسيم التحليل العالمي بشكل أكبر على المستوى الإقليمي والدول الرئيسية. يقدم التقرير القيمة بالدولار الأمريكي للتحليل والشرائح المذكورة أعلاه

غرض التقرير

يهدف تقرير سوق أمن BYOD الصادر عن The Insight Partners إلى وصف المشهد الحالي والنمو المستقبلي وأهم العوامل الدافعة والتحديات والفرص. وسيوفر هذا رؤى لمختلف أصحاب المصلحة في الأعمال، مثل:

- مزودي/مصنعي التكنولوجيا: لفهم ديناميكيات السوق المتطورة ومعرفة فرص النمو المحتملة، وتمكينهم من اتخاذ قرارات استراتيجية مستنيرة.

- المستثمرون: إجراء تحليل شامل للاتجاهات فيما يتعلق بمعدل نمو السوق، وتوقعات السوق المالية، والفرص المتاحة عبر سلسلة القيمة.

- الهيئات التنظيمية: لتنظيم السياسات ومراقبة الأنشطة في السوق بهدف تقليل الانتهاكات والحفاظ على ثقة المستثمرين ودعم سلامة السوق واستقرارها.

تجزئة سوق أمن BYOD

نوع الجهاز

- كمبيوتر محمول

- الهاتف الذكي

- الكمبيوتر اللوحي

حل

- إدارة الأجهزة المحمولة

- إدارة تطبيقات الهاتف المحمول

- إدارة المحتوى المحمول

- إدارة الهوية المحمولة

برمجة

- أمن البيانات المحمولة

- أمان الأجهزة المحمولة

- أمن الشبكات

حجم المؤسسة

- الشركات الصغيرة والمتوسطة الحجم

- الشركات الكبيرة

حجم المؤسسة

- الشركات الصغيرة والمتوسطة الحجم

- الشركات الكبيرة

قم بتخصيص هذا التقرير ليناسب متطلباتك

ستحصل على تخصيص لأي تقرير - مجانًا - بما في ذلك أجزاء من هذا التقرير، أو تحليل على مستوى الدولة، وحزمة بيانات Excel، بالإضافة إلى الاستفادة من العروض والخصومات الرائعة للشركات الناشئة والجامعات

- احصل على أهم اتجاهات السوق الرئيسية لهذا التقرير.ستتضمن هذه العينة المجانية تحليلاً للبيانات، بدءًا من اتجاهات السوق وحتى التقديرات والتوقعات.

محركات نمو سوق أمن الأجهزة الشخصية (BYOD)

- إن زيادة استخدام الأجهزة المحمولة تزيد من الطلب على BYOD: لقد أدى انتشار الأجهزة المحمولة في مكان العمل إلى دفع سوق أمن BYOD (إحضار جهازك الخاص) بشكل كبير. ومع استخدام الموظفين بشكل متزايد للأجهزة الشخصية لأغراض العمل، تواجه المؤسسات مخاطر أمنية متزايدة تتعلق بانتهاكات البيانات والوصول غير المصرح به. يتطلب هذا الاتجاه تدابير أمنية قوية لحماية البيانات الحساسة للشركات التي يتم الوصول إليها من خلال الأجهزة الشخصية. تستثمر الشركات في حلول أمان BYOD لضمان قدرتها على الحفاظ على السيطرة على بياناتها مع السماح للموظفين بمرونة استخدام أجهزتهم. إن الحاجة إلى استراتيجيات أمنية شاملة للتخفيف من المخاطر المرتبطة بـ BYOD تعمل على دفع نمو السوق.

- التهديدات المتزايدة للأمن السيبراني: إن الوتيرة المتصاعدة وتعقيد الهجمات السيبرانية تجبر المؤسسات على إعطاء الأولوية لأمن أجهزة BYOD. ونظرًا لأن الأجهزة الشخصية غالبًا ما تفتقر إلى نفس مستوى الأمان الذي تتمتع به أنظمة الشركات، فقد تصبح نقاط دخول ضعيفة لمجرمي الإنترنت. ويمكن أن تؤدي الخروقات إلى خسائر مالية كبيرة، وضرر سمعة، وعواقب قانونية. ونتيجة لذلك، تطبق المؤسسات سياسات أمنية صارمة لأجهزة BYOD وتستثمر في أدوات أمنية متقدمة مثل إدارة الأجهزة المحمولة (MDM) وحلول أمان نقاط النهاية. إن الحاجة الملحة لمواجهة تهديدات الأمن السيبراني الناشئة تشكل محركًا مهمًا لسوق أمن أجهزة BYOD.

- متطلبات الامتثال التنظيمي فيما يتعلق بحماية البيانات والخصوصية: إن المتطلبات التنظيمية المتزايدة فيما يتعلق بحماية البيانات والخصوصية تدفع أيضًا سوق أمان BYOD. يجب على المؤسسات الامتثال للوائح المختلفة، مثل GDPR وHIPAA، والتي تفرض تدابير أمنية صارمة للتعامل مع البيانات الحساسة. يمكن أن يؤدي عدم الامتثال إلى غرامات باهظة وعواقب قانونية. ونتيجة لذلك، تضطر الشركات إلى إنشاء أطر أمان BYOD قوية تحمي المعلومات الحساسة مع تمكين الموظفين من استخدام أجهزتهم. إن ضرورة الالتزام بمعايير الامتثال هي عامل حاسم يغذي الطلب على حلول أمان BYOD.

الاتجاهات المستقبلية لسوق أمن الأجهزة الشخصية (BYOD)

- التحول نحو نماذج أمان الثقة الصفرية: هناك اتجاه مهم في سوق أمان الأجهزة الشخصية المحمولة يتمثل في التحول نحو نماذج أمان الثقة الصفرية. تقليديًا، كانت المؤسسات تعمل على افتراض أن الأجهزة داخل شبكتها جديرة بالثقة. ومع ذلك، أدى الاستخدام المتزايد للأجهزة الشخصية إلى تغيير هذا النموذج. تتطلب نماذج الثقة الصفرية التحقق من كل جهاز ومستخدم وطلب شبكة، بغض النظر عن موقعهم. يعزز هذا النهج الأمان من خلال تقليل ناقلات الهجوم المحتملة وضمان أن المستخدمين المعتمدين فقط يمكنهم الوصول إلى المعلومات الحساسة. ومع تبني المؤسسات لمبادئ الثقة الصفرية، سيستمر الطلب على حلول أمان الأجهزة الشخصية المحمولة المقابلة في النمو.

- دمج أجهزة إنترنت الأشياء في سياسات إحضار الأجهزة الشخصية: إن ظهور أجهزة إنترنت الأشياء في أماكن العمل يشكل مشهد أمن إحضار الأجهزة الشخصية. غالبًا ما تتصل هذه الأجهزة بالشبكات المؤسسية ويمكن أن تشكل مخاطر أمنية إضافية إذا لم تتم إدارتها بشكل صحيح. تدرك المؤسسات بشكل متزايد الحاجة إلى دمج أمان أجهزة إنترنت الأشياء في سياسات إحضار الأجهزة الشخصية، ومعالجة نقاط الضعف المرتبطة بهذه الأجهزة. يؤدي هذا الاتجاه إلى تطوير أطر أمنية شاملة تشمل كل من الأجهزة الشخصية وتكنولوجيا إنترنت الأشياء. مع سعي الشركات إلى تأمين جميع نقاط النهاية داخل شبكاتها، من المرجح أن يتطور سوق أمن إحضار الأجهزة الشخصية ليشمل حلولاً واستراتيجيات خاصة بإنترنت الأشياء.

فرص سوق أمن BYOD

- تطوير حلول أمنية متقدمة: يقدم سوق أمن الأجهزة الشخصية الشخصية فرصًا لتطوير حلول أمنية مبتكرة مصممة خصيصًا للتحديات الفريدة التي تفرضها الأجهزة الشخصية. يمكن للتقنيات الناشئة مثل الذكاء الاصطناعي والتعلم الآلي تعزيز قدرات الكشف عن التهديدات والاستجابة لها، مما يوفر للمؤسسات تدابير أمنية استباقية. بالإضافة إلى ذلك، يمكن للحلول التي تدمج التحليلات السلوكية أن تساعد في تحديد الشذوذ في استخدام الأجهزة، مما يتيح استجابات أسرع للحوادث الأمنية المحتملة. ستجد الشركات التي تركز على إنشاء حلول أمنية متقدمة وسهلة الاستخدام فرص نمو كبيرة في هذه السوق المتطورة.

- مبادرات التوعية والتدريب المتزايدة: مع إدراك المؤسسات لأهمية أمن BYOD، هناك فرصة لتطوير برامج التوعية والتدريب للموظفين. إن تثقيف الموظفين حول أفضل الممارسات لأمن الأجهزة وحماية البيانات يمكن أن يقلل بشكل كبير من خطر حدوث خروقات أمنية. يمكن للشركات التي تقدم حلول وموارد تدريبية شاملة أن تساعد المؤسسات على تعزيز ثقافة الوعي الأمني بين الموظفين. لن يعمل هذا التركيز على التعليم والتوعية على تعزيز الأمن العام فحسب، بل سيخلق أيضًا طلبًا على حلول وخدمات أمن BYOD.

رؤى إقليمية حول سوق أمن BYOD

لقد قام المحللون في Insight Partners بشرح الاتجاهات والعوامل الإقليمية المؤثرة على سوق أمن BYOD طوال فترة التنبؤ بشكل شامل. يناقش هذا القسم أيضًا قطاعات سوق أمن BYOD والجغرافيا في جميع أنحاء أمريكا الشمالية وأوروبا ومنطقة آسيا والمحيط الهادئ والشرق الأوسط وأفريقيا وأمريكا الجنوبية والوسطى.

- احصل على البيانات الإقليمية المحددة لسوق أمن BYOD

نطاق تقرير سوق أمن BYOD

| سمة التقرير | تفاصيل |

|---|---|

| حجم السوق في عام 2023 | XX مليون دولار أمريكي |

| حجم السوق بحلول عام 2031 | XX مليون دولار أمريكي |

| معدل النمو السنوي المركب العالمي (2023 - 2031) | 14.5% |

| البيانات التاريخية | 2021-2022 |

| فترة التنبؤ | 2024-2031 |

| القطاعات المغطاة | حسب نوع الجهاز

|

| المناطق والدول المغطاة | أمريكا الشمالية

|

| قادة السوق وملفات تعريف الشركات الرئيسية |

|

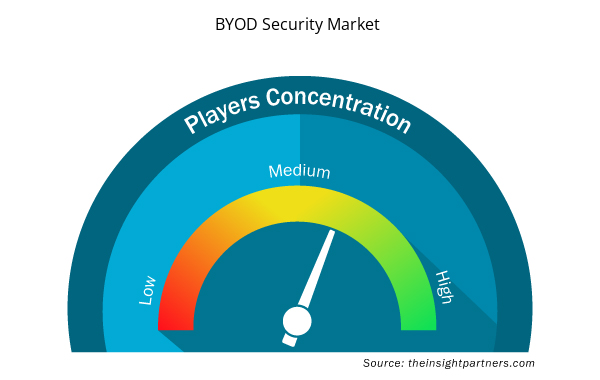

كثافة اللاعبين في سوق أمن BYOD: فهم تأثيرها على ديناميكيات الأعمال

يشهد سوق أمن BYOD نموًا سريعًا، مدفوعًا بالطلب المتزايد من المستخدم النهائي بسبب عوامل مثل تفضيلات المستهلكين المتطورة والتقدم التكنولوجي والوعي المتزايد بفوائد المنتج. ومع ارتفاع الطلب، تعمل الشركات على توسيع عروضها والابتكار لتلبية احتياجات المستهلكين والاستفادة من الاتجاهات الناشئة، مما يؤدي إلى زيادة نمو السوق.

تشير كثافة اللاعبين في السوق إلى توزيع الشركات أو المؤسسات العاملة في سوق أو صناعة معينة. وهي تشير إلى عدد المنافسين (اللاعبين في السوق) الموجودين في مساحة سوق معينة نسبة إلى حجمها أو قيمتها السوقية الإجمالية.

الشركات الرئيسية العاملة في سوق أمن BYOD هي:

- بلاك بيري المحدودة

- شركة برودكوم

- شركة سيسكو سيستمز

- شركة سيتريكس سيستمز

- شركة آي بي إم

إخلاء المسؤولية : الشركات المذكورة أعلاه ليست مرتبة بأي ترتيب معين.

- احصل على نظرة عامة على أهم اللاعبين الرئيسيين في سوق أمن BYOD

نقاط البيع الرئيسية

- التغطية الشاملة: يغطي التقرير بشكل شامل تحليل المنتجات والخدمات والأنواع والمستخدمين النهائيين لسوق أمان BYOD، مما يوفر صورة شاملة.

- تحليل الخبراء: تم تجميع التقرير على أساس الفهم العميق لخبراء الصناعة والمحللين.

- معلومات محدثة: يضمن التقرير أهمية الأعمال التجارية بسبب تغطيته للمعلومات الحديثة واتجاهات البيانات.

- خيارات التخصيص: يمكن تخصيص هذا التقرير لتلبية متطلبات العملاء المحددة وبما يتناسب مع استراتيجيات العمل بشكل مناسب.

وبالتالي، يمكن أن يساعد تقرير البحث حول سوق أمن الأجهزة الشخصية في تمهيد الطريق لفك شفرة وفهم سيناريو الصناعة وآفاق النمو. ورغم وجود بعض المخاوف المشروعة، فإن الفوائد الإجمالية لهذا التقرير تميل إلى التفوق على العيوب.

- التحليل التاريخي (سنتان)، السنة الأساسية، التوقعات (7 سنوات) مع معدل النمو السنوي المركب

- تحليل PEST و SWOT

- حجم السوق والقيمة / الحجم - عالميًا وإقليميًا وقطريًا

- الصناعة والمنافسة

- مجموعة بيانات Excel

Report Coverage

Revenue forecast, Company Analysis, Industry landscape, Growth factors, and Trends

Segment Covered

This text is related

to segments covered.

Regional Scope

North America, Europe, Asia Pacific, Middle East & Africa, South & Central America

Country Scope

This text is related

to country scope.

الأسئلة الشائعة

Some of the customization options available based on the request are an additional 3-5 company profiles and country-specific analysis of 3-5 countries of your choice. Customizations are to be requested/discussed before making final order confirmation# as our team would review the same and check the feasibility

The report can be delivered in PDF/PPT format; we can also share excel dataset based on the request

Zero trust security model to play a significant role in the global BYOD security market in the coming years

Increasing BYOD adoption and remote working & flexibility are the major factors driving the BYOD security market

The BYOD Security Market is estimated to witness a CAGR of 14.5% from 2023 to 2031

Trends and growth analysis reports related to Technology, Media and Telecommunications : READ MORE..

1. BlackBerry Limited

2. Broadcom, Inc.

3. Cisco Systems, Inc.

4. Citrix Systems, Inc.

5. IBM Corporation

6. Kaspersky Lab

7. MobileIron Inc.

8. SAP SE

9. Trend Micro Incorporated

10. VMware, Inc.

The Insight Partners performs research in 4 major stages: Data Collection & Secondary Research, Primary Research, Data Analysis and Data Triangulation & Final Review.

- Data Collection and Secondary Research:

As a market research and consulting firm operating from a decade, we have published and advised several client across the globe. First step for any study will start with an assessment of currently available data and insights from existing reports. Further, historical and current market information is collected from Investor Presentations, Annual Reports, SEC Filings, etc., and other information related to company’s performance and market positioning are gathered from Paid Databases (Factiva, Hoovers, and Reuters) and various other publications available in public domain.

Several associations trade associates, technical forums, institutes, societies and organization are accessed to gain technical as well as market related insights through their publications such as research papers, blogs and press releases related to the studies are referred to get cues about the market. Further, white papers, journals, magazines, and other news articles published in last 3 years are scrutinized and analyzed to understand the current market trends.

- Primary Research:

The primarily interview analysis comprise of data obtained from industry participants interview and answers to survey questions gathered by in-house primary team.

For primary research, interviews are conducted with industry experts/CEOs/Marketing Managers/VPs/Subject Matter Experts from both demand and supply side to get a 360-degree view of the market. The primary team conducts several interviews based on the complexity of the markets to understand the various market trends and dynamics which makes research more credible and precise.

A typical research interview fulfils the following functions:

- Provides first-hand information on the market size, market trends, growth trends, competitive landscape, and outlook

- Validates and strengthens in-house secondary research findings

- Develops the analysis team’s expertise and market understanding

Primary research involves email interactions and telephone interviews for each market, category, segment, and sub-segment across geographies. The participants who typically take part in such a process include, but are not limited to:

- Industry participants: VPs, business development managers, market intelligence managers and national sales managers

- Outside experts: Valuation experts, research analysts and key opinion leaders specializing in the electronics and semiconductor industry.

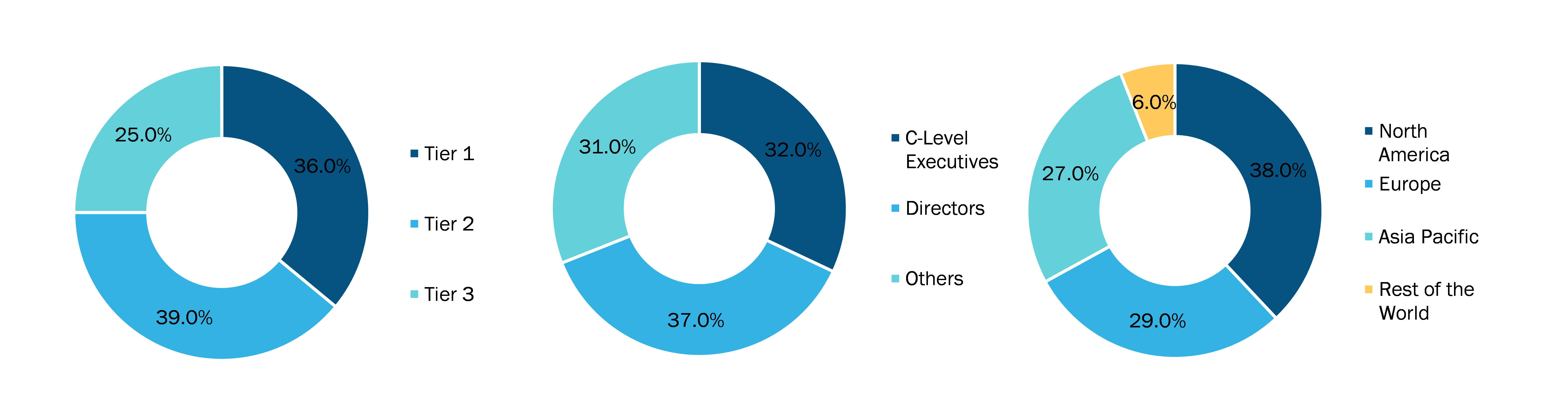

Below is the breakup of our primary respondents by company, designation, and region:

Once we receive the confirmation from primary research sources or primary respondents, we finalize the base year market estimation and forecast the data as per the macroeconomic and microeconomic factors assessed during data collection.

- Data Analysis:

Once data is validated through both secondary as well as primary respondents, we finalize the market estimations by hypothesis formulation and factor analysis at regional and country level.

- Macro-Economic Factor Analysis:

We analyse macroeconomic indicators such the gross domestic product (GDP), increase in the demand for goods and services across industries, technological advancement, regional economic growth, governmental policies, the influence of COVID-19, PEST analysis, and other aspects. This analysis aids in setting benchmarks for various nations/regions and approximating market splits. Additionally, the general trend of the aforementioned components aid in determining the market's development possibilities.

- Country Level Data:

Various factors that are especially aligned to the country are taken into account to determine the market size for a certain area and country, including the presence of vendors, such as headquarters and offices, the country's GDP, demand patterns, and industry growth. To comprehend the market dynamics for the nation, a number of growth variables, inhibitors, application areas, and current market trends are researched. The aforementioned elements aid in determining the country's overall market's growth potential.

- Company Profile:

The “Table of Contents” is formulated by listing and analyzing more than 25 - 30 companies operating in the market ecosystem across geographies. However, we profile only 10 companies as a standard practice in our syndicate reports. These 10 companies comprise leading, emerging, and regional players. Nonetheless, our analysis is not restricted to the 10 listed companies, we also analyze other companies present in the market to develop a holistic view and understand the prevailing trends. The “Company Profiles” section in the report covers key facts, business description, products & services, financial information, SWOT analysis, and key developments. The financial information presented is extracted from the annual reports and official documents of the publicly listed companies. Upon collecting the information for the sections of respective companies, we verify them via various primary sources and then compile the data in respective company profiles. The company level information helps us in deriving the base number as well as in forecasting the market size.

- Developing Base Number:

Aggregation of sales statistics (2020-2022) and macro-economic factor, and other secondary and primary research insights are utilized to arrive at base number and related market shares for 2022. The data gaps are identified in this step and relevant market data is analyzed, collected from paid primary interviews or databases. On finalizing the base year market size, forecasts are developed on the basis of macro-economic, industry and market growth factors and company level analysis.

- Data Triangulation and Final Review:

The market findings and base year market size calculations are validated from supply as well as demand side. Demand side validations are based on macro-economic factor analysis and benchmarks for respective regions and countries. In case of supply side validations, revenues of major companies are estimated (in case not available) based on industry benchmark, approximate number of employees, product portfolio, and primary interviews revenues are gathered. Further revenue from target product/service segment is assessed to avoid overshooting of market statistics. In case of heavy deviations between supply and demand side values, all thes steps are repeated to achieve synchronization.

We follow an iterative model, wherein we share our research findings with Subject Matter Experts (SME’s) and Key Opinion Leaders (KOLs) until consensus view of the market is not formulated – this model negates any drastic deviation in the opinions of experts. Only validated and universally acceptable research findings are quoted in our reports.

We have important check points that we use to validate our research findings – which we call – data triangulation, where we validate the information, we generate from secondary sources with primary interviews and then we re-validate with our internal data bases and Subject matter experts. This comprehensive model enables us to deliver high quality, reliable data in shortest possible time.

احصل على عينة مجانية لهذا التقرير

احصل على عينة مجانية لهذا التقرير