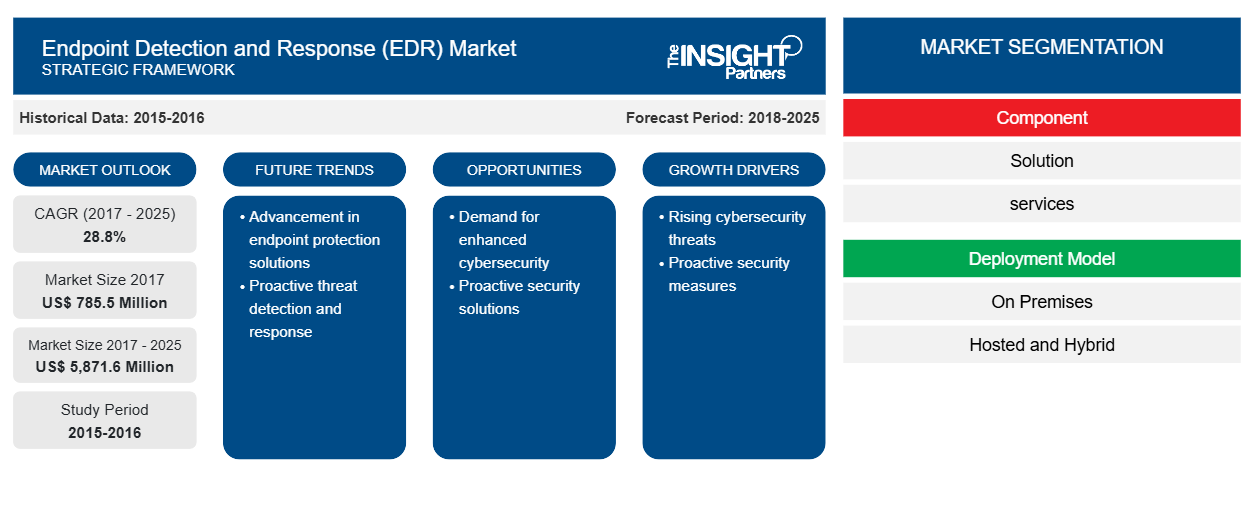

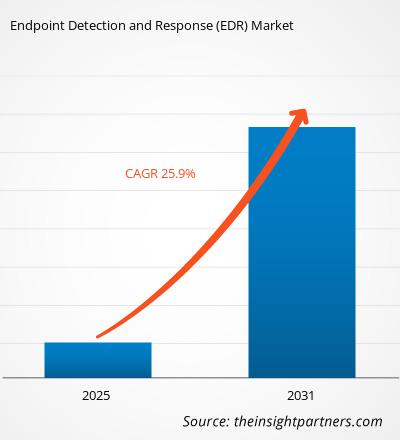

Der Markt für Endpoint Detection and Response soll von 785,5 Millionen US-Dollar im Jahr 2017 auf 5.871,6 Millionen US-Dollar im Jahr 2025 wachsen, was einer durchschnittlichen jährlichen Wachstumsrate von 28,8 % zwischen 2018 und 2025 entspricht.

Endpoint Detection and Response (EDR) sind Sicherheitslösungen, die Unternehmen dabei helfen sollen, die Angriffskette zu verstehen, verdächtige Aktivitäten an Endpunkten zu erkennen und Administratoren eine schnelle und angemessene Reaktion zu ermöglichen. Darüber hinaus erkennt es Vorfälle, bestätigt und priorisiert Risiken und verhindert Angriffe auf die Systeme. EDR bietet Automatisierung, Datenintegration und erweiterte Unterstützung für Datenspeichersysteme von Unternehmen. EDR ist ein System, das Verhaltensweisen und Ereignisse auf Endpunktsystemebene speichert, beispielsweise Datei-, Registrierungs-, Prozess-, Speicher- und Netzwerk-Ereignisse. Diese Lösungen werden in einer Vielzahl von Branchen wie BFSI, Gesundheitswesen, Einzelhandel, Regierung sowie IT und Telekommunikation häufig eingesetzt. Ein Anstieg der Nachfrage nach der Reduzierung von IT-Sicherheitsrisiken, der Möglichkeit, die Reaktionszeit zu verkürzen und Hacking- und Malware-Vorfälle zu erkennen, und die steigende Zahl gezielter Angriffe auf Unternehmensendpunkte treiben den globalen EDR-Markt an. Der südamerikanische Markt für Endpoint Detection and Response wird in den kommenden Jahren voraussichtlich eine durchschnittliche jährliche Wachstumsrate von 29,0 % verzeichnen.

Einblicke in den Markt für Endpunkterkennung und -reaktion

Steigende Nachfrage zur Minimierung von Cyberbedrohungen

Endpoint Detection and Response (EDR) ist aufgrund der steigenden Anforderungen von Unternehmen an einen erweiterten Bedrohungsschutz gefragt. Der Hauptzweck des EDR-Systems besteht darin, die Transparenz von Endpunktereignissen zu verbessern und die Bedrohungserkennungs- und Reaktionszeiten zu verbessern. Es antizipiert Bedrohungen und bewertet Risiken, Bedrohungserkennung und schnelle Reaktion, um Vorfälle zu untersuchen. Darüber hinaus erkennt es Vorfälle, bestätigt und priorisiert Risiken und verhindert Angriffe auf die Systeme. EDR ist eine Cybersicherheitstechnologie, die auf erweiterte Bedrohungen reagiert und die Notwendigkeit einer kontinuierlichen Überwachung erfüllt. Diese Lösungen erkennen ausgeklügelte versteckte Bedrohungen ohne die Notwendigkeit extern gespeister IOCs. Derzeit ist Datenrisikomanagement für jede Organisation oder jedes Unternehmen erforderlich, das wertvolle und vertrauliche Informationen und Daten speichert. Angesichts der sich ständig verändernden Cyberbedrohungen von heute ist es wichtig, Daten zu schützen, um das Risiko für geschäftliche und finanzielle Werte zu verringern. Die Implementierung von EDR bietet der Organisation daher eine bessere Transparenz beim Auffinden und Stoppen von Malware, ein geringeres Risiko von Verstößen und erweiterten Bedrohungen. Daher treibt der Anstieg der Nachfrage nach der Verringerung des IT-Risikos das Wachstum des Marktes an. Dies wird das Wachstum des Marktes für Endpunkterkennung und -reaktion in den kommenden Jahren vorantreiben.

Markt für Endpunkterkennung und -reaktion –

Passen Sie diesen Bericht Ihren Anforderungen an

Sie erhalten kostenlose Anpassungen an jedem Bericht, einschließlich Teilen dieses Berichts oder einer Analyse auf Länderebene, eines Excel-Datenpakets sowie tolle Angebote und Rabatte für Start-ups und Universitäten.

- Holen Sie sich die wichtigsten Markttrends aus diesem Bericht.Dieses KOSTENLOSE Beispiel umfasst eine Datenanalyse von Markttrends bis hin zu Schätzungen und Prognosen.

Steigende Nachfrage nach verbesserten Reaktionszeiten bei Vorfällen

Die wichtigsten Vorteile des Einsatzes von EDR-Systemen sind die kürzere Zeit zum Erkennen und Reagieren auf Malware-Vorfälle. Darüber hinaus bietet EDR Automatisierung, Datenintegration und erweiterte Unterstützung für die Datenspeichersysteme von Unternehmen . Die EDR-Lösungen sollten in der Lage sein, Bedrohungen schnell zu erkennen und zu erkennen, um vertrauliche Informationen des Unternehmens zu schützen und Malware einzuschleusen. EDR ist ein System, das Verhaltensweisen und Ereignisse auf Systemebene der Endpunkte speichert, z. B. Datei-, Registrierungs-, Prozess-, Speicher- und Netzwerk-Ereignisse. Es unterscheidet sich von Endpoint Protection Platform (EPP) wie Anti-Malware und Anti-Virus, die nicht darauf ausgerichtet sind, Bedrohungen in der Phase vor der Ausführung automatisch zu stoppen. EDR konzentriert sich mehr auf die richtige Sichtbarkeit der Endpunkte sowie auf präzise Einblicke, um fortgeschrittene Bedrohungen über mehrere Endpunkte hinweg zu erkennen und darauf zu reagieren. Die Fähigkeit, die Reaktionszeit zu verkürzen und Malware-Vorfälle zu erkennen, fördert daher das Wachstum des EDR-Marktes. Daher wird erwartet, dass die zunehmende Betonung auf Verbesserungen in den kommenden Jahren zahlreiche lukrative Möglichkeiten für die Akteure auf dem Markt für Endpunkterkennung und -reaktion bietet.

Markt für Endpunkterkennung und -reaktion – Komponente

Auf dem globalen Markt für Endpunkterkennung und -reaktion im Segment der Sperrtypen entscheiden sich derzeit viele Unternehmen für EDR-Technologie, um ihre wertvollen und vertraulichen Informationen zu schützen. Kompromittierte Endpunkte sind die Taktik, um sich in einem Netzwerk Fuß zu fassen. Daher sind eine schnelle Erkennung und Reaktion auf Endpunkte wie Laptops, Desktops und Server für die IT-Sicherheit unerlässlich. Zahlreiche Branchenakteure bieten Lösungen wie automatische Bedrohungserkennung und -prävention für bekannte und unbekannte Bedrohungen, Hilfe bei der Identifizierung bösartiger Aktivitäten sowie maschinelles Lernen und Analysen. Außerdem werden alle Endpunktaktivitäten erfasst, verarbeitet und analysiert. Die von EDR-Anbietern bereitgestellten Lösungen werden auf Endpunktgeräten bereitgestellt, um dateibasierte Malware-Angriffe zu verhindern, bösartige Aktivitäten zu identifizieren, virtualisierte Rechenzentren zu sichern und die Untersuchungsfunktionen für dynamische Sicherheitsvorfälle und -warnungen bereitzustellen.

Markt für Endpunkterkennung und -reaktion – Bereitstellungsmodell

Für den globalen Markt für Endpunkterkennung und -reaktion nach gehostetem Bereitstellungssegment ermöglichen die gehosteten EDR-Dienste einem systembasierten Sicherheitsagenten, die Cloud abzufragen, wenn ein Benutzer auf eine verdächtige URL zugreift, und entsprechend zu reagieren. Eine Bedrohungsabwehrarchitektur auf Basis einer gehosteten Grundlage verbessert die allgemeine Effizienz der Bedrohungserkennung. Ein cloudbasiertes Erkennungssystem ist für große Unternehmen von entscheidender Bedeutung, um Arbeitslasten und Dienste für die öffentliche Cloud-Infrastruktur zu verringern. Es bietet im Vergleich zu herkömmlichen Intrusion-Detection-Systemen vollständige Transparenz in Cloud-Umgebungen. Für die cloudbasierte Intrusion-Detection ist jedoch Zeitaufwand, Ressourcen und Budget erforderlich, um eine Point-of-Security-Lösung zu erwerben und zu verwalten. Im allgemeinen Gebrauch bietet das gehostete Bereitstellungsmodell eine Lösung mit mehr Flexibilität, Integrität und verbesserter Verwaltbarkeit. Es bietet dem Benutzer eine schnelle Reaktion, eliminiert Aktualisierungs- und Wartungszyklen, und die Cloud-Bereitstellung ermöglicht die Reaktion auf Remote-Vorfälle und verkürzt die Reaktionszeit. Eine Cloud-Bereitstellungs-Endpunktsicherheitslösung der nächsten Generation gewährleistet einfachere Verwaltung, Skalierbarkeit und Bereitstellung von Bedrohungsinformationen in Echtzeit. Das gehostete Bereitstellungsmodell im globalen Markt für Endpunkterkennung und -reaktion wird im Prognosezeitraum voraussichtlich eine durchschnittliche jährliche Wachstumsrate von 33,0 % verzeichnen.

Strategien wie Akquisition, Marktinitiative und Neuentwicklung erwiesen sich als die am häufigsten angewandte Strategie auf dem globalen Markt für Endpoint Detection and Response. Nachfolgend sind einige der jüngsten Strategien einiger Akteure aufgeführt, die auf dem Markt für Endpoint Detection and Response tätig sind:

2018: CounterTack schließt die Übernahme von GoSecure, Inc. ab, einem in Kanada ansässigen Anbieter von Lösungen für Cybersicherheits-Erkennung und -Reaktion. Diese Übernahme erweitert die bisherige Partnerschaft mit GoSecure zu einer „erstklassigen MDR-Plattform als Service“, um die inländischen und internationalen Verbraucher von CounterTack zu bedienen. Die Transaktion würde auch die Produkte von CounterTack für alle Unternehmen unabhängig von der Bereitstellungsart verbessern.

2018: Carbon Black unterstützt VMware Workspace ONE Trust Network, einen neuen Sicherheitsansatz, der Workspace ONE, eine digitale Workspace-Plattform, mit einem vertrauenswürdigen Sicherheitspartner integriert, um analytische und automatisierte Sicherheit im digitalen Workspace bereitzustellen. Die Zusammenarbeit zielt auch darauf ab, die Sicherheit des Rechenzentrums und der Cloud zu verbessern.

2015: Tanium und Palo Alto Networks, das Sicherheitsunternehmen der nächsten Generation, gaben die Gründung einer strategischen Allianz bekannt. Durch diese Allianz könnte Tanium bösartige Indikatoren empfangen und die Existenz jeglicher Cyberbedrohung bestätigen und die Informationen mit Palo Alto Networks teilen, wo der Netzwerk- und Endpunktschutz kontinuierlich verbessert wird.

Regionale Einblicke in den Endpoint Detection and Response (EDR)-Markt

Die regionalen Trends und Faktoren, die den Endpoint Detection and Response (EDR)-Markt während des gesamten Prognosezeitraums beeinflussen, wurden von den Analysten von Insight Partners ausführlich erläutert. In diesem Abschnitt werden auch die Marktsegmente und die Geografie von Endpoint Detection and Response (EDR) in Nordamerika, Europa, im asiatisch-pazifischen Raum, im Nahen Osten und Afrika sowie in Süd- und Mittelamerika erörtert.

- Holen Sie sich die regionalspezifischen Daten für den Endpoint Detection and Response (EDR)-Markt

Umfang des Marktberichts zu Endpoint Detection and Response (EDR)

| Berichtsattribut | Details |

|---|---|

| Marktgröße im Jahr 2017 | 785,5 Millionen US-Dollar |

| Marktgröße bis 2025 | 5.871,6 Millionen US-Dollar |

| Globale CAGR (2017 - 2025) | 28,8 % |

| Historische Daten | 2015–2016 |

| Prognosezeitraum | 2018–2025 |

| Abgedeckte Segmente | Nach Komponente

|

| Abgedeckte Regionen und Länder | Nordamerika

|

| Marktführer und wichtige Unternehmensprofile |

|

Marktteilnehmerdichte: Der Einfluss auf die Geschäftsdynamik

Der Markt für Endpoint Detection and Response (EDR) wächst rasant, angetrieben durch die steigende Nachfrage der Endnutzer aufgrund von Faktoren wie sich entwickelnden Verbraucherpräferenzen, technologischen Fortschritten und einem größeren Bewusstsein für die Vorteile des Produkts. Mit steigender Nachfrage erweitern Unternehmen ihr Angebot, entwickeln Innovationen, um die Bedürfnisse der Verbraucher zu erfüllen, und nutzen neue Trends, was das Marktwachstum weiter ankurbelt.

Die Marktteilnehmerdichte bezieht sich auf die Verteilung der Firmen oder Unternehmen, die in einem bestimmten Markt oder einer bestimmten Branche tätig sind. Sie gibt an, wie viele Wettbewerber (Marktteilnehmer) in einem bestimmten Marktraum im Verhältnis zu seiner Größe oder seinem gesamten Marktwert präsent sind.

Die wichtigsten Unternehmen auf dem Endpoint Detection and Response (EDR)-Markt sind:

- Carbon Black, Inc.

- Cisco Systems, Inc.

- CrowdStrike, Inc.

- Digitaler Wächter

- FireEye, Inc.

Haftungsausschluss : Die oben aufgeführten Unternehmen sind nicht in einer bestimmten Reihenfolge aufgeführt.

- Überblick über die wichtigsten Akteure auf dem Endpoint Detection and Response (EDR)-Markt

Globale Marktsegmentierung für Endpoint Detection and Response

Markt für Endpunkterkennung und -reaktion – nach Komponenten

- Lösungen

- Dienstleistungen

- Professionelle Dienstleistungen

- Verwaltete Dienste

Markt für Endpunkterkennung und -reaktion – nach Bereitstellungsmodell

- Vor Ort

- Gehostet

- Hybrid

Markt für Endpunkterkennung und -reaktion – nach Unternehmensgröße

- Kleine und mittlere Unternehmen

- Große Unternehmen

Markt für Endpunkterkennung und -reaktion – nach Branchen

- Gesundheitspflege

- Einzelhandel

- BFSI

- Regierung

- IT und Telekommunikation

- Herstellung

- Sonstiges

Markt für Endpunkterkennung und -reaktion – nach Geografie

Nordamerika

- UNS

- Kanada

- Mexiko

Europa

- Frankreich

- Deutschland

- Italien

- Spanien

- Vereinigtes Königreich

Asien-Pazifik (APAC)

- Japan

- China

- Indien

- Australien

Naher Osten und Afrika

- Saudi-Arabien

- Südafrika

- Vereinigte Arabische Emirate

Südamerika

- Brasilien

Markt für Endpoint Detection and Response – Firmenprofile

- Carbon Black, Inc.

- Cisco Systems, Inc.

- CrowdStrike, Inc.

- Digitaler Wächter

- FireEye, Inc.

- Open Text Corporation

- Symantec Corporation

- Tripwire, Inc.

- Tanium Inc.

- Cyberreason Inc.

- RSA Security LLC

- GegenTack

- Historische Analyse (2 Jahre), Basisjahr, Prognose (7 Jahre) mit CAGR

- PEST- und SWOT-Analyse

- Marktgröße Wert/Volumen – Global, Regional, Land

- Branche und Wettbewerbsumfeld

- Excel-Datensatz

Report Coverage

Revenue forecast, Company Analysis, Industry landscape, Growth factors, and Trends

Segment Covered

This text is related

to segments covered.

Regional Scope

North America, Europe, Asia Pacific, Middle East & Africa, South & Central America

Country Scope

This text is related

to country scope.

Trends and growth analysis reports related to Technology, Media and Telecommunications : READ MORE..

The List of Companies

1. Carbon Black, Inc.

2. Cisco Systems, Inc.

3. CrowdStrike, Inc.

4. Digital Guardian

5. FireEye, Inc.

6. Open Text Corporation

7. Symantec Corporation

8. Tripwire, Inc.

9. Tanium Inc.

10. Cyberreason Inc.

11. RSA Security LLC

12. CounterTack.

The Insight Partners performs research in 4 major stages: Data Collection & Secondary Research, Primary Research, Data Analysis and Data Triangulation & Final Review.

- Data Collection and Secondary Research:

As a market research and consulting firm operating from a decade, we have published and advised several client across the globe. First step for any study will start with an assessment of currently available data and insights from existing reports. Further, historical and current market information is collected from Investor Presentations, Annual Reports, SEC Filings, etc., and other information related to company’s performance and market positioning are gathered from Paid Databases (Factiva, Hoovers, and Reuters) and various other publications available in public domain.

Several associations trade associates, technical forums, institutes, societies and organization are accessed to gain technical as well as market related insights through their publications such as research papers, blogs and press releases related to the studies are referred to get cues about the market. Further, white papers, journals, magazines, and other news articles published in last 3 years are scrutinized and analyzed to understand the current market trends.

- Primary Research:

The primarily interview analysis comprise of data obtained from industry participants interview and answers to survey questions gathered by in-house primary team.

For primary research, interviews are conducted with industry experts/CEOs/Marketing Managers/VPs/Subject Matter Experts from both demand and supply side to get a 360-degree view of the market. The primary team conducts several interviews based on the complexity of the markets to understand the various market trends and dynamics which makes research more credible and precise.

A typical research interview fulfils the following functions:

- Provides first-hand information on the market size, market trends, growth trends, competitive landscape, and outlook

- Validates and strengthens in-house secondary research findings

- Develops the analysis team’s expertise and market understanding

Primary research involves email interactions and telephone interviews for each market, category, segment, and sub-segment across geographies. The participants who typically take part in such a process include, but are not limited to:

- Industry participants: VPs, business development managers, market intelligence managers and national sales managers

- Outside experts: Valuation experts, research analysts and key opinion leaders specializing in the electronics and semiconductor industry.

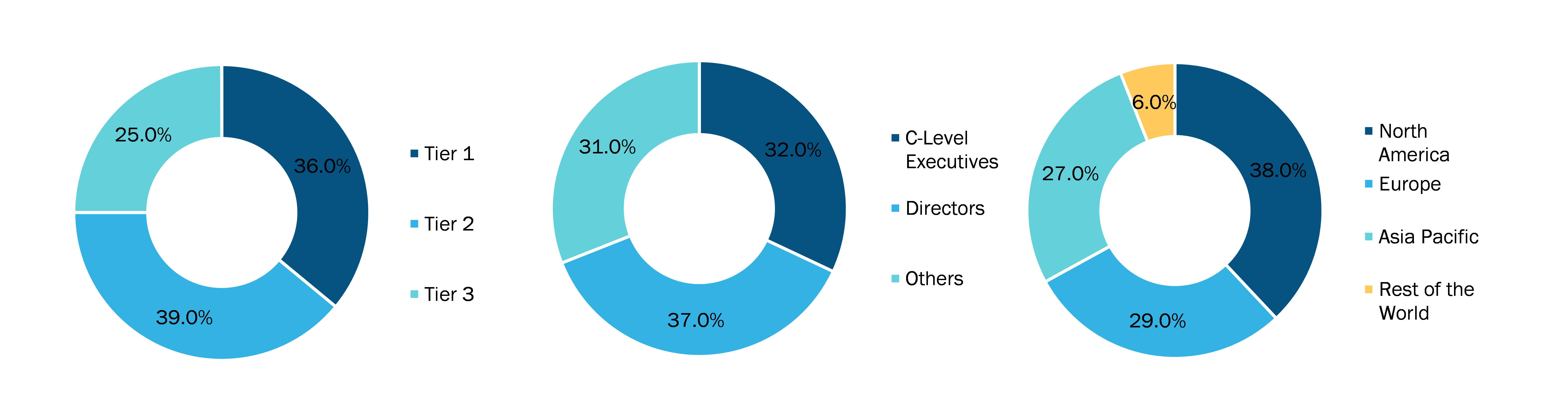

Below is the breakup of our primary respondents by company, designation, and region:

Once we receive the confirmation from primary research sources or primary respondents, we finalize the base year market estimation and forecast the data as per the macroeconomic and microeconomic factors assessed during data collection.

- Data Analysis:

Once data is validated through both secondary as well as primary respondents, we finalize the market estimations by hypothesis formulation and factor analysis at regional and country level.

- Macro-Economic Factor Analysis:

We analyse macroeconomic indicators such the gross domestic product (GDP), increase in the demand for goods and services across industries, technological advancement, regional economic growth, governmental policies, the influence of COVID-19, PEST analysis, and other aspects. This analysis aids in setting benchmarks for various nations/regions and approximating market splits. Additionally, the general trend of the aforementioned components aid in determining the market's development possibilities.

- Country Level Data:

Various factors that are especially aligned to the country are taken into account to determine the market size for a certain area and country, including the presence of vendors, such as headquarters and offices, the country's GDP, demand patterns, and industry growth. To comprehend the market dynamics for the nation, a number of growth variables, inhibitors, application areas, and current market trends are researched. The aforementioned elements aid in determining the country's overall market's growth potential.

- Company Profile:

The “Table of Contents” is formulated by listing and analyzing more than 25 - 30 companies operating in the market ecosystem across geographies. However, we profile only 10 companies as a standard practice in our syndicate reports. These 10 companies comprise leading, emerging, and regional players. Nonetheless, our analysis is not restricted to the 10 listed companies, we also analyze other companies present in the market to develop a holistic view and understand the prevailing trends. The “Company Profiles” section in the report covers key facts, business description, products & services, financial information, SWOT analysis, and key developments. The financial information presented is extracted from the annual reports and official documents of the publicly listed companies. Upon collecting the information for the sections of respective companies, we verify them via various primary sources and then compile the data in respective company profiles. The company level information helps us in deriving the base number as well as in forecasting the market size.

- Developing Base Number:

Aggregation of sales statistics (2020-2022) and macro-economic factor, and other secondary and primary research insights are utilized to arrive at base number and related market shares for 2022. The data gaps are identified in this step and relevant market data is analyzed, collected from paid primary interviews or databases. On finalizing the base year market size, forecasts are developed on the basis of macro-economic, industry and market growth factors and company level analysis.

- Data Triangulation and Final Review:

The market findings and base year market size calculations are validated from supply as well as demand side. Demand side validations are based on macro-economic factor analysis and benchmarks for respective regions and countries. In case of supply side validations, revenues of major companies are estimated (in case not available) based on industry benchmark, approximate number of employees, product portfolio, and primary interviews revenues are gathered. Further revenue from target product/service segment is assessed to avoid overshooting of market statistics. In case of heavy deviations between supply and demand side values, all thes steps are repeated to achieve synchronization.

We follow an iterative model, wherein we share our research findings with Subject Matter Experts (SME’s) and Key Opinion Leaders (KOLs) until consensus view of the market is not formulated – this model negates any drastic deviation in the opinions of experts. Only validated and universally acceptable research findings are quoted in our reports.

We have important check points that we use to validate our research findings – which we call – data triangulation, where we validate the information, we generate from secondary sources with primary interviews and then we re-validate with our internal data bases and Subject matter experts. This comprehensive model enables us to deliver high quality, reliable data in shortest possible time.

Holen Sie sich ein kostenloses Muster für diesen Bericht

Holen Sie sich ein kostenloses Muster für diesen Bericht