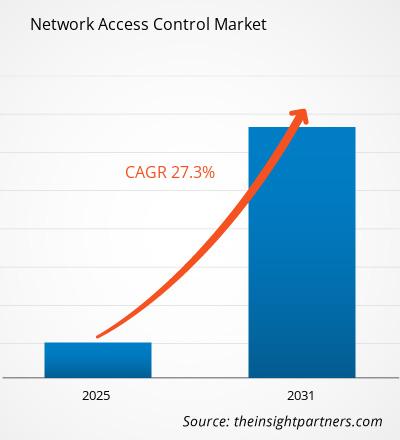

[Forschungsbericht] Der Markt für Netzwerkzugangskontrolle wird voraussichtlich von 2,78 Milliarden US-Dollar im Jahr 2022 auf 16,64 Milliarden US-Dollar im Jahr 2030 wachsen; Es wird prognostiziert, dass es von 2022 bis 2030 mit einer jährlichen Wachstumsrate von 25,1 % wachsen wird.

Analystenperspektive:

Der Markt für Netzwerkzugangskontrolle verzeichnete in den letzten Jahren ein deutliches Wachstum, das sich positiv auf die zunehmende hybride Arbeitskultur und eine wachsende verteilte Belegschaft über verschiedene Branchen auswirkte. Die Netzwerkzugriffskontrolle bietet mehrere Vorteile, die die Netzwerksicherheit und -verwaltung verbessern. Erstens erzwingt es strenge Zugriffsrichtlinien, um sicherzustellen, dass nur zugelassene Geräte und Benutzer eine Verbindung zum Netzwerk herstellen können, und erhöht so die Netzwerksicherheit. Zweitens wird der Sicherheitsstatus der angeschlossenen Geräte bewertet und dabei Faktoren wie aktuelle Antivirensoftware, Betriebssystem-Patches und Firewall-Einstellungen überprüft. Es trägt zum Schutz vor anfälligen oder kompromittierten Geräten bei. Drittens erleichtert die Netzwerkzugriffskontrolle den sicheren Gastzugriff, indem sie Gastgeräte vom internen Netzwerk isoliert, deren Zugriff und potenzielle Bedrohungen begrenzt und gleichzeitig Internetkonnektivität bietet. Die Netzwerkzugriffskontrolle setzt außerdem Sicherheitsrichtlinien dynamisch durch, stellt nicht konforme Geräte unter Quarantäne oder schränkt sie ein, erkennt ungewöhnliches Netzwerkverhalten, bietet tiefe Einblicke in die Netzwerkaktivität und kann in andere verschiedene Sicherheitslösungen wie Intrusion Detection Systems (IDS) integriert werden. Darüber hinaus unterstützt es Unternehmen bei der Erfüllung gesetzlicher Anforderungen durch die Bereitstellung von Prüfprotokollen, Berichten und Dokumentation des Netzwerkzugriffs und der Sicherheitsmaßnahmen.

Markt Überblick:

Netzwerkzugriffskontrolle ist eine Sicherheitsmaßnahme, die entwickelt wurde, um den Zugriff auf ein Computernetzwerk zu regulieren und zu sichern. Es garantiert, dass nur autorisierte Benutzer und Geräte eine Verbindung zum Netzwerk herstellen können, wodurch das Risiko von unbefugtem Zugriff, Datenschutzverletzungen und Malware-Infiltration verringert wird. Die Netzwerkzugriffskontrolle besteht typischerweise aus einer Kombination aus Hardware, Software und Richtlinien.

Zuerst identifiziert und authentifiziert sie Benutzer und Geräte, die Zugriff suchen. Dies kann die Überprüfung von Benutzername und Passwort, Multi-Faktor-Authentifizierung oder Gerätezertifikate umfassen. Anschließend wird der Sicherheitsstatus des Verbindungsgeräts bewertet und auf Antivirensoftware, aktualisiertes Betriebssystem und andere Sicherheitsanforderungen überprüft. Erfüllt ein Gerät die vorgegebenen Kriterien, erhält es Zugriff. Andernfalls kann es unter Quarantäne gestellt, auf ein begrenztes Netzwerksegment beschränkt oder der Zugriff gänzlich verweigert werden. Die Netzwerkzugriffskontrolle erhöht nicht nur die Netzwerksicherheit, sondern hilft auch bei der Einhaltung gesetzlicher Anforderungen und schützt vor potenziellen Bedrohungen, indem sie Sicherheitsrichtlinien an den Netzwerkeintrittspunkten durchsetzt.

Strategische Erkenntnisse

Markt Treiber:

< strong>Zunehmende Nutzung von Internet-of-Things-Geräten (IoT) treibt das Wachstum des Marktes für Netzwerkzugangskontrolle voran

Der Aufstieg der Geschäftsprozessautomatisierung und des Cloud Computing , künstliche Intelligenz (KI), intelligente Verbrauchergeräte und das Internet der Dinge (IoT) haben zur Entwicklung intelligenter Arbeitsplätze geführt. Die Einführung fortschrittlicher Technologien führt zu einem beispiellosen Anstieg des Wettbewerbs in verschiedenen Branchen. Unternehmen versuchen, Lösungen zu finden, die ihnen dabei helfen, eine hohe betriebliche Effizienz bei geringeren Kosten zu erreichen. Die Verbreitung von IoT-Geräten hat in den letzten Jahren ein bemerkenswertes Wachstum erlebt und die Landschaft der Technologie, Konnektivität und datengesteuerten Entscheidungsfindung verändert. Der unaufhörliche Fortschritt der Technologie hat eine entscheidende Rolle bei der Förderung des Wachstums von IoT-Geräten gespielt. Die Miniaturisierung gepaart mit zunehmender Rechenleistung hat zur Entwicklung kleinerer, effizienterer Sensoren und Geräte geführt. Diese technologischen Fortschritte haben es möglich gemacht, IoT-Funktionen in eine Reihe von Objekten zu integrieren, von Haushaltsgeräten bis hin zu Industriemaschinen.

Darüber hinaus sind die Kosten für IoT-Hardware stetig gesunken über das letzte Jahrzehnt. Diese Kostensenkung ist teilweise auf die Hebelwirkung von Skaleneffekten zurückzuführen. Dieser Preisverfall hat die Hürden für die Technologieeinführung verringert, und kleinere und mittlere Unternehmen haben IoT-Lösungen proaktiv in ihren täglichen Betrieb integriert.

Darüber hinaus haben IoT-Geräte vielfältige Anwendungen gefunden Sektoren. Beispielsweise nutzt der Gesundheitssektor diese Geräte zur Fernüberwachung von Patienten, während Herstellungsprozesse durch industrielles IoT (IIoT) optimiert werden. Solche Vorteile und Trends steigern die Nachfrage nach dem Markt für Netzwerkzugangskontrolle weltweit stark.

Segmentanalyse:

Der Markt für Netzwerkzugangskontrolle ist nach Komponente, Unternehmensgröße und Branche segmentiert. Je nach Komponente ist der Markt für Netzwerkzugangskontrolle in Hardware, Software und Dienste unterteilt. Je nach Organisationsgröße ist der Markt für Netzwerkzugangskontrolle in KMU und Großunternehmen unterteilt. Basierend auf der Branche ist der Markt für Netzwerkzugangskontrolle in akademische und akademische Bereiche unterteilt. öffentliche Einrichtungen, BFSI, Gesundheitswesen, IT & Telekommunikation, Fertigung, Einzelhandel & E-Commerce und andere.

Das Segment der Großunternehmen erlangte im Jahr 2022 den größten Marktanteil und wird seine Dominanz voraussichtlich im gesamten Prognosezeitraum beibehalten . Für das KMU-Segment wird jedoch ein schnelleres Wachstum erwartet, das durch die zunehmende digitale Transformation und die breite Akzeptanz von Netzwerkzugangskontrolllösungen bei diesen Unternehmen begünstigt wird. Darüber hinaus passen mehrere Marktteilnehmer für Netzwerkzugangskontrolle ihre Produkte gezielt an KMU an. Dies führt zu einer besseren Akzeptanz dieser Lösungen bei KMU und steigert die Wachstumsrate des Segments.

Regionale Analyse:

Nordamerika hält einen erheblichen Anteil am Markt für Netzwerkzugangskontrolle. Die Region verfügt über eine hohe Verbreitung von IoT-Geräten und eine höhere Akzeptanz fortschrittlicher Technologie. Darüber hinaus ist die Region Vorreiter bei der Entwicklung und dem Einsatz solcher Technologien. Länder wie die USA und Kanada verzeichnen einen deutlichen Anstieg der digitalen Transformation bei Unternehmen verschiedener Branchen. Im heutigen Zeitalter der vernetzten Arbeitsplätze nimmt der Zustrom digitaler Elektronikgeräte wie Tablets, Smartphones und Wearables in beispiellosem Tempo in allen wichtigen Branchen wie IT und IT zu. Telekommunikation, BFSI, E-Commerce und Gesundheitswesen. Darüber hinaus treibt die wachsende Zahl von IoT-Anwendungsfällen an Arbeitsplätzen in verschiedenen Branchen die Einführung von IoT-vernetzten Geräten in Unternehmen weiter voran. Darüber hinaus sind die zunehmende Abhängigkeit von fortschrittlicher Technologie, der wachsende Bedarf an Informations- und Vermögenssicherheit und die steigenden Ausgaben von KMU für die Cybersicherheit von Unternehmen Schlüsselfaktoren, die Unternehmen dazu veranlassen, stark in die Datensicherheit zu investieren. Im „Global Security Insights Report“ von VMware heißt es, dass die meisten Unternehmen in Kanada im Jahr 2021 Opfer von Cyberangriffen wurden, da viele Mitarbeiter von zu Hause aus arbeiteten.

Ähnlich waren laut der Analyse von VMware 86 % der Unternehmen Im Land kam es im Jahr 2021 zu einem Sicherheitsverstoß, 78 % meldeten ein erhöhtes Angriffsvolumen und 79 % gaben an, dass die Angriffe ausgefeilter geworden seien. Daher verbessern viele Sicherheitsadministratoren ihre Cybersicherheitsrichtlinien, um fortgeschrittene Cyberangriffe zu bekämpfen. Daher wird erwartet, dass die zunehmenden Cyberangriffe und das steigende Bewusstsein für Netzwerksicherheit das Wachstum des Marktes für Netzwerkzugangssicherheit im Prognosezeitraum ankurbeln werden.

Markt für Netzwerkzugangskontrolle Analyse der wichtigsten Akteure:

Die Marktlandschaft für Netzwerkzugangskontrolle besteht aus Akteuren wie Broadcom Inc, Cisco Systems Inc, Checkpoint Software Technology und Forcepoint LLC , Fortinet Inc, Huawei Technologies, IBM Corporation, SAP SE, Sophos Group plc und VMware Inc. Der Markt ist fragmentiert, wobei mehrere Lösungsanbieter aus der nordamerikanischen Region den Markt für Netzwerkzugangskontrolle dominieren.

Markt für Netzwerkzugangskontrolle Neueste Entwicklungen:

Unternehmen im Markt für Netzwerkzugangskontrolle übernehmen mehrere anorganische und organische Strategien, wie z. B. Produktinnovation und Partnerschaft. Broadcom Inc., Cisco Systems Inc., Checkpoint Software Technology, Forcepoint LLC und IBM Corporation sind wichtige Akteure auf dem Markt für Netzwerkzugangskontrolle. Angesichts der stark wachsenden Nachfrage nach Netzwerkzugangskontrolle haben zahlreiche Unternehmen innovative Lösungen entwickelt, um ihr Angebot zu erweitern und ihren Marktanteil bei Netzwerkzugangskontrolle zu erhöhen. Nachfolgend sind einige wichtige aktuelle Entwicklungen auf dem Markt für Netzwerkzugangskontrolle aufgeführt:

- Oktober 2023 – IDEMIA kündigte die Entwicklung eines sicheren, standardbasierten konvergenten Zugangs an Karte für den Netzwerkzugangskontrollmarkt in Zusammenarbeit mit HYPR und Wavelynx. Der Smart Credential soll Unternehmen bei der Einhaltung gesetzlicher Anforderungen und der Durchsetzung bewährter Sicherheitspraktiken unterstützen. Die konvergente Zugangskarte dient als ein Ausweis sowohl für den physischen als auch für den Netzwerkzugang, basierend auf offenen und interoperablen Standards, wobei sichere Phishing-resistente Technologien zur Authentifizierung der Anmeldeinformationen verwendet werden. Die Karte verfügt über ein FIPS-zertifiziertes PIV-Applet, einen FIDO-zertifizierten Passkey mit MIFARE DESFire-Unterstützung zur Schnittstelle mit Zutrittskontrolllesern der nächsten Generation auf Basis des LEAF-Protokolls und eine Prox-Schnittstelle zur Unterstützung älterer Zutrittskontrollleser.

- Juli 2023 – Cato Networks hat Zero Trust Network Access (ZTNA) Secure Access Service Edge (SASE) eingeführt, um sich gegen Insider-Bedrohungen zu schützen. Interne Risiken entstehen durch Insider innerhalb des Unternehmens, die absichtlich oder unabsichtlich Daten preisgeben, schädliche Dateien herunterladen oder andere Maßnahmen ergreifen, die ihr Unternehmen gefährden. Zu den neuen Funktionen von Cato gehört ein Ansatz, den das Unternehmen RBAC+ nennt und der die rollenbasierte Zugriffskontrolle (RBAC) erweitert.

- April 2023 – Cisco hat den Cisco XDR-Dienst eingeführt, ein erweitertes SaaS-Paket für Erkennung und Reaktion. Es wird erwartet, dass der Dienst Bedrohungsdaten von etwa 200 Millionen Unternehmensendpunktkunden und auch von Sicherheitsgeräten Dritter sammelt, um Bedrohungen schnell zu erkennen und zu beheben. Das Angebot umfasst sechs Telemetriequellen, die Betreiber von Security Operations Center (SOC) als entscheidend für eine XDR-Lösung ansehen: DNS, E-Mail, Endpunkt, Firewall, Identität und Netzwerk.

- März 2023 – Johnson Controls brachte das intelligente Türsteuerungsmodul DCM200 auf den Markt und stärkte sein Angebot an Zugangskontrolllösungen von CEM Systems weiter. Der DCM200 ist ein zweitüriger Controller, der äußerst sicher ist und direkt mit den AC2000-Zutrittskontrollsoftwareversionen (10.2 oder höher) von CEM System gekoppelt werden kann. Es ist in der Lage, eine Kombination aus bis zu vier von Wiegand oder CEM Systems zugelassenen Open Supervised Device Protocol [OSDP v2 (ein von der Security Industry Association für den sicheren Zugriff auf Peripheriegeräte entwickelter Steuerungssystemprotokollstandard)] Chipkartenleser zu unterstützen. Es bietet bidirektionale Kommunikation für den Anschluss von OSDPv2-kompatiblen Lesegeräten an DCM200-Zentralen, unterstützt durch sichere AES 128-Verschlüsselung und eliminiert die Gefahr des Klonens von Wiegand-Signalen durch inhärente erweiterte Sicherheitsfunktionen.

- Historische Analyse (2 Jahre), Basisjahr, Prognose (7 Jahre) mit CAGR

- PEST- und SWOT-Analyse

- Marktgröße Wert/Volumen – Global, Regional, Land

- Branche und Wettbewerbsumfeld

- Excel-Datensatz

Report Coverage

Revenue forecast, Company Analysis, Industry landscape, Growth factors, and Trends

Segment Covered

This text is related

to segments covered.

Regional Scope

North America, Europe, Asia Pacific, Middle East & Africa, South & Central America

Country Scope

This text is related

to country scope.

Häufig gestellte Fragen

Some of the customization options available based on the request are an additional 3-5 company profiles and country-specific analysis of 3-5 countries of your choice. Customizations are to be requested/discussed before making final order confirmation# as our team would review the same and check the feasibility

NAC Solutions for WFH and Hybrid Work Approaches are likely to remain a key trend in the market.

Key players in the network access control market include Cisco, SAP Access Control, Sophos, Fortinet, Huawei, Extreme Networks, Check Point Software Technology, Microsoft Corporation, Hewlett Packard Enterprises (HPE), and Juniper Networks, Inc.

The major factors driving the network access control market are:

1.A Proliferation of Cybersecurity Risks.

2.Emerging Need of BYODs and Incorporation of IoT

The Network Access Control Market is estimated to witness a CAGR of 27.3% from 2023 to 2031

Trends and growth analysis reports related to Electronics and Semiconductor : READ MORE..

The List of Companies

1. Auconet, Inc.

2. Extreme Networks, Inc.

3. ForeScout Technologies Inc.

4. Fortinet, Inc.

5. Hewlett Packard Enterprise Development LP

6. OPSWAT, Inc.

7. InfoExpress, Inc.

8. macmon secure GmbH

9. Portnox Inc.

10. Pulse Secure, LLC

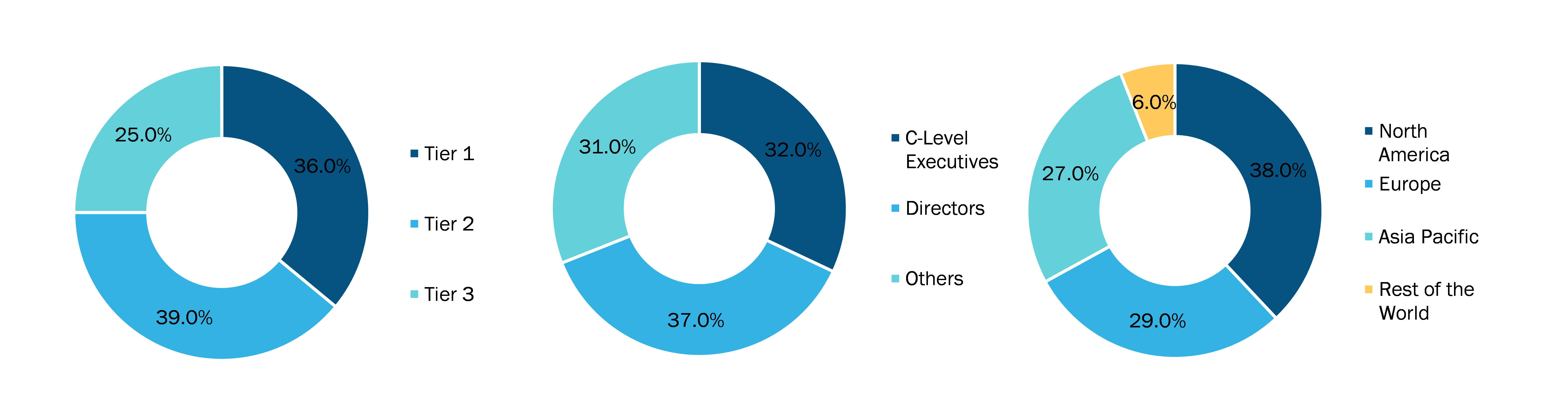

The Insight Partners performs research in 4 major stages: Data Collection & Secondary Research, Primary Research, Data Analysis and Data Triangulation & Final Review.

- Data Collection and Secondary Research:

As a market research and consulting firm operating from a decade, we have published and advised several client across the globe. First step for any study will start with an assessment of currently available data and insights from existing reports. Further, historical and current market information is collected from Investor Presentations, Annual Reports, SEC Filings, etc., and other information related to company’s performance and market positioning are gathered from Paid Databases (Factiva, Hoovers, and Reuters) and various other publications available in public domain.

Several associations trade associates, technical forums, institutes, societies and organization are accessed to gain technical as well as market related insights through their publications such as research papers, blogs and press releases related to the studies are referred to get cues about the market. Further, white papers, journals, magazines, and other news articles published in last 3 years are scrutinized and analyzed to understand the current market trends.

- Primary Research:

The primarily interview analysis comprise of data obtained from industry participants interview and answers to survey questions gathered by in-house primary team.

For primary research, interviews are conducted with industry experts/CEOs/Marketing Managers/VPs/Subject Matter Experts from both demand and supply side to get a 360-degree view of the market. The primary team conducts several interviews based on the complexity of the markets to understand the various market trends and dynamics which makes research more credible and precise.

A typical research interview fulfils the following functions:

- Provides first-hand information on the market size, market trends, growth trends, competitive landscape, and outlook

- Validates and strengthens in-house secondary research findings

- Develops the analysis team’s expertise and market understanding

Primary research involves email interactions and telephone interviews for each market, category, segment, and sub-segment across geographies. The participants who typically take part in such a process include, but are not limited to:

- Industry participants: VPs, business development managers, market intelligence managers and national sales managers

- Outside experts: Valuation experts, research analysts and key opinion leaders specializing in the electronics and semiconductor industry.

Below is the breakup of our primary respondents by company, designation, and region:

Once we receive the confirmation from primary research sources or primary respondents, we finalize the base year market estimation and forecast the data as per the macroeconomic and microeconomic factors assessed during data collection.

- Data Analysis:

Once data is validated through both secondary as well as primary respondents, we finalize the market estimations by hypothesis formulation and factor analysis at regional and country level.

- Macro-Economic Factor Analysis:

We analyse macroeconomic indicators such the gross domestic product (GDP), increase in the demand for goods and services across industries, technological advancement, regional economic growth, governmental policies, the influence of COVID-19, PEST analysis, and other aspects. This analysis aids in setting benchmarks for various nations/regions and approximating market splits. Additionally, the general trend of the aforementioned components aid in determining the market's development possibilities.

- Country Level Data:

Various factors that are especially aligned to the country are taken into account to determine the market size for a certain area and country, including the presence of vendors, such as headquarters and offices, the country's GDP, demand patterns, and industry growth. To comprehend the market dynamics for the nation, a number of growth variables, inhibitors, application areas, and current market trends are researched. The aforementioned elements aid in determining the country's overall market's growth potential.

- Company Profile:

The “Table of Contents” is formulated by listing and analyzing more than 25 - 30 companies operating in the market ecosystem across geographies. However, we profile only 10 companies as a standard practice in our syndicate reports. These 10 companies comprise leading, emerging, and regional players. Nonetheless, our analysis is not restricted to the 10 listed companies, we also analyze other companies present in the market to develop a holistic view and understand the prevailing trends. The “Company Profiles” section in the report covers key facts, business description, products & services, financial information, SWOT analysis, and key developments. The financial information presented is extracted from the annual reports and official documents of the publicly listed companies. Upon collecting the information for the sections of respective companies, we verify them via various primary sources and then compile the data in respective company profiles. The company level information helps us in deriving the base number as well as in forecasting the market size.

- Developing Base Number:

Aggregation of sales statistics (2020-2022) and macro-economic factor, and other secondary and primary research insights are utilized to arrive at base number and related market shares for 2022. The data gaps are identified in this step and relevant market data is analyzed, collected from paid primary interviews or databases. On finalizing the base year market size, forecasts are developed on the basis of macro-economic, industry and market growth factors and company level analysis.

- Data Triangulation and Final Review:

The market findings and base year market size calculations are validated from supply as well as demand side. Demand side validations are based on macro-economic factor analysis and benchmarks for respective regions and countries. In case of supply side validations, revenues of major companies are estimated (in case not available) based on industry benchmark, approximate number of employees, product portfolio, and primary interviews revenues are gathered. Further revenue from target product/service segment is assessed to avoid overshooting of market statistics. In case of heavy deviations between supply and demand side values, all thes steps are repeated to achieve synchronization.

We follow an iterative model, wherein we share our research findings with Subject Matter Experts (SME’s) and Key Opinion Leaders (KOLs) until consensus view of the market is not formulated – this model negates any drastic deviation in the opinions of experts. Only validated and universally acceptable research findings are quoted in our reports.

We have important check points that we use to validate our research findings – which we call – data triangulation, where we validate the information, we generate from secondary sources with primary interviews and then we re-validate with our internal data bases and Subject matter experts. This comprehensive model enables us to deliver high quality, reliable data in shortest possible time.

Holen Sie sich ein kostenloses Muster für diesen Bericht

Holen Sie sich ein kostenloses Muster für diesen Bericht