[Informe de investigación] Se prevé que el mercado de control de acceso a redes crecerá de 2.780 millones de dólares en 2022 a 16.640 millones de dólares en 2030; Se prevé que crecerá a una tasa compuesta anual del 25,1 % entre 2022 y 2030.

Perspectiva del analista:

El mercado de control de acceso a redes ha experimentado un crecimiento significativo en los últimos años, impactado positivamente por la creciente cultura de trabajo híbrido y una creciente fuerza laboral distribuida en diferentes verticales. El control de acceso a la red ofrece varias ventajas que mejoran la seguridad y la gestión de la red. En primer lugar, aplica políticas de acceso estrictas, garantizando que sólo los dispositivos y usuarios permitidos puedan conectarse a la red y, por lo tanto, mejora la seguridad de la red. En segundo lugar, evalúa la situación de seguridad de los dispositivos conectados, verificando factores como el software antivirus actualizado, los parches de los sistemas operativos (SO) y la configuración del firewall. Ayuda a proteger contra dispositivos vulnerables o comprometidos. En tercer lugar, el control de acceso a la red facilita el acceso seguro de los invitados al aislar los dispositivos de los invitados de la red interna, limitando su acceso y las posibles amenazas, al tiempo que ofrece conectividad a Internet. El control de acceso a la red también aplica políticas de seguridad de forma dinámica, pone en cuarentena o restringe los dispositivos no conformes, detecta comportamientos inusuales de la red, proporciona información detallada sobre la actividad de la red y puede integrarse con otras diversas soluciones de seguridad, como los sistemas de detección de intrusiones (IDS). Además, ayuda a las empresas a cumplir los requisitos reglamentarios proporcionando pistas de auditoría, informes y documentación del acceso a la red y medidas de seguridad.

Mercado Descripción general:

El control de acceso a la red es una medida de seguridad desarrollada para regular y asegurar el acceso a una red informática. Garantiza que solo los usuarios y dispositivos autorizados puedan conectarse a la red, lo que reduce el riesgo de acceso no autorizado, filtraciones de datos e infiltración de malware. El control de acceso a la red normalmente consta de una combinación de hardware, software y políticas.

Primero, identifica y autentica a los usuarios y dispositivos que buscan acceso. Esto puede implicar verificación de nombre de usuario y contraseña, autenticación multifactor o certificados de dispositivo. A continuación, evalúa la situación de seguridad del dispositivo conectado, comprobando si hay software antivirus, sistema operativo actualizado y otros requisitos de seguridad. Si un dispositivo cumple con los criterios predeterminados, se le concede acceso. De lo contrario, es posible que se ponga en cuarentena, se restrinja a un segmento de red limitado o se le niegue el acceso por completo. El control de acceso a la red no solo mejora la seguridad de la red, sino que también ayuda a cumplir con los requisitos reglamentarios y protege contra posibles amenazas al hacer cumplir políticas de seguridad en los puntos de entrada de la red.

Perspectivas estratégicas

Mercado Impulsor:

< strong>El creciente uso de dispositivos de Internet de las cosas (IoT) para impulsar el crecimiento del mercado de control de acceso a la red

El ascenso de la automatización de procesos de negocio y la computación en la nube , la inteligencia artificial (IA), los dispositivos de consumo inteligentes y el Internet de las cosas (IoT) han llevado al desarrollo de lugares de trabajo inteligentes. La adopción de tecnologías avanzadas está provocando un aumento de la competencia sin precedentes en diferentes sectores verticales. Las empresas están intentando encontrar soluciones que les ayuden a lograr una alta eficiencia operativa a menores costos. La proliferación de dispositivos IoT ha experimentado un crecimiento notable en los últimos años, remodelando el panorama de la tecnología, la conectividad y la toma de decisiones basada en datos. El incesante avance de la tecnología ha desempeñado un papel fundamental a la hora de fomentar el crecimiento de los dispositivos IoT. La miniaturización, junto con una potencia computacional cada vez mayor, ha llevado al desarrollo de sensores y dispositivos más pequeños y eficientes. Estos avances tecnológicos han hecho posible incorporar capacidades de IoT en una variedad de objetos, desde electrodomésticos hasta maquinaria industrial.

Además, el costo del hardware de IoT ha experimentado una disminución constante. en la última década. Esta reducción de costos se debe en parte al apalancamiento proporcionado por las economías de escala. Esta caída de precios ha reducido las barreras para la adopción de tecnología, y las pequeñas y medianas empresas han integrado proactivamente soluciones de IoT en sus operaciones diarias.

Además, los dispositivos de IoT han encontrado aplicaciones en diversos sectores. Por ejemplo, el sector sanitario utiliza estos dispositivos para la monitorización remota de pacientes mientras se optimizan los procesos de fabricación mediante IoT industrial (IIoT). Estas ventajas y tendencias están impulsando fuertemente la demanda del mercado de control de acceso a redes a nivel mundial.

Análisis segmentario:

El mercado de control de acceso a la red está segmentado según el componente, el tamaño de la organización y la vertical. Según los componentes, el mercado de control de acceso a la red se segmenta en hardware, software y servicios. Según el tamaño de la organización, el mercado de control de acceso a la red se divide en pymes y grandes empresas. Según la vertical, el mercado de control de acceso a la red está segregado en académicos y académicos. instituciones públicas, BFSI, atención médica, TI y servicios. telecomunicaciones, fabricación, venta minorista y amp; comercio electrónico y otros.

El segmento de grandes empresas adquirió la mayor participación de mercado en 2022 y se espera que continúe su dominio durante todo el período de pronóstico. . Sin embargo, se prevé que el segmento de las PYME sea testigo de una tasa de crecimiento más rápida, impulsado por el aumento de la transformación digital y la amplia adopción de soluciones de control de acceso a la red entre dichas empresas. Además, varios actores del mercado de control de acceso a redes están adaptando sus productos para atender específicamente a las PYME. Está dando lugar a una mejor aceptación de estas soluciones entre las pymes, impulsando la tasa de crecimiento del segmento.

Análisis regional:

América del Norte posee una participación sustancial del mercado de control de acceso a redes. La región tiene una alta penetración de dispositivos IoT y una mayor aceptación de tecnología avanzada. Además, la región es pionera en el desarrollo y despliegue de este tipo de tecnologías. Países como Estados Unidos y Canadá han sido testigos de un aumento significativo en la transformación digital entre empresas de diversos sectores verticales. En la era actual de lugares de trabajo conectados, la afluencia de productos electrónicos digitales, como tabletas, teléfonos inteligentes y dispositivos portátiles, se está expandiendo a un ritmo sin precedentes en todos los sectores verticales clave, como TI y tecnología. telecomunicaciones, BFSI, comercio electrónico y atención médica. Además, el creciente número de casos de uso de IoT en lugares de trabajo en diferentes verticales está impulsando aún más la adopción de dispositivos conectados a IoT en las empresas. Además, la creciente dependencia de la tecnología avanzada, la creciente necesidad de seguridad de la información y los activos y el creciente gasto de las pymes en ciberseguridad empresarial son factores clave que alientan a las empresas a invertir fuertemente en la seguridad de los datos. El "Informe Global Security Insights" de VMware afirma que la mayoría de las empresas en Canadá sufrieron ciberataques en 2021, ya que muchos empleados trabajaban desde casa.

De manera similar, según el análisis de VMware, el 86 % de las empresas En el país que experimentó una infracción en 2021, el 78 % informó un mayor volumen de ataques y el 79 % informó que los ataques se habían vuelto sofisticados. De ahí que muchos administradores de seguridad estén mejorando sus políticas de ciberseguridad para combatir los ciberataques avanzados. Por lo tanto, se prevé que los crecientes ataques cibernéticos y la creciente conciencia sobre la seguridad de la red impulsen el crecimiento del mercado de seguridad de acceso a la red durante el período de pronóstico.

Mercado de control de acceso a la red Análisis de jugadores clave:

El panorama del mercado de control de acceso a la red se compone de jugadores como Broadcom Inc, Cisco Systems Inc, Checkpoint Software Technology, Forcepoint LLC , Fortinet Inc, Huawei Technologies, IBM Corporation, SAP SE, Sophos Group plc y VMware Inc. El mercado está fragmentado y varios proveedores de soluciones de la región de América del Norte dominan el mercado de control de acceso a la red.

Mercado de control de acceso a la red Desarrollos recientes:

Empresas en el mercado de control de acceso a la red adoptar varias estrategias inorgánicas y orgánicas, como la innovación de productos y la asociación. Broadcom Inc., Cisco Systems Inc., Checkpoint Software Technology, Forcepoint LLC e IBM Corporation son actores clave en el mercado de control de acceso a la red. Con el fuerte crecimiento de la demanda de control de acceso a la red, numerosas empresas han desarrollado soluciones de vanguardia para ampliar sus ofertas y mejorar la cuota de mercado del control de acceso a la red. A continuación se enumeran algunos desarrollos recientes clave del mercado de control de acceso a la red:

- Octubre de 2023: IDEMIA anunció el desarrollo de un sistema de acceso convergente seguro y basado en estándares. tarjeta para el mercado de control de acceso a la red en colaboración con HYPR y Wavelynx. Se espera que la credencial inteligente ayude a las organizaciones a cumplir con los requisitos reglamentarios y hacer cumplir las mejores prácticas de seguridad. La tarjeta de acceso convergente sirve como una credencial para el acceso físico y de red basado en estándares abiertos e interoperables, utilizando tecnologías seguras resistentes al phishing para la autenticación de las credenciales. La tarjeta tiene un subprograma PIV con certificación FIPS, una clave de acceso certificada por FIDO compatible con MIFARE DESFire para interactuar con lectores de control de acceso de próxima generación basados en el protocolo LEAF y una interfaz Prox para admitir lectores de control de acceso heredados.

- Julio de 2023: Cato Networks lanzó Zero Trust Network Access (ZTNA) Secure Access Service Edge (SASE) para defenderse contra amenazas internas. Los riesgos internos provienen de personas internas dentro de la organización que, intencionalmente o no, filtran datos, descargan archivos maliciosos o toman otras acciones que ponen a sus organizaciones en riesgo. Las nuevas capacidades de Cato incluyen un enfoque que la empresa llama RBAC+ y que amplía el control de acceso basado en roles (RBAC).

- Abril de 2023: Cisco lanzó el servicio Cisco XDR, un paquete SaaS extendido de detección y respuesta. Se espera que el servicio recopile datos sobre amenazas de aproximadamente 200 millones de clientes de endpoints empresariales y también de equipos de seguridad de terceros para detectar y remediar rápidamente las amenazas. La oferta reúne seis fuentes de telemetría que los operadores del Centro de operaciones de seguridad (SOC) consideran críticas para una solución XDR: DNS, correo electrónico, punto final, firewall, identidad y red.

- Marzo de 2023: Johnson Controls lanzó el módulo de control de puertas inteligente DCM200 y reforzó aún más su gama de soluciones de control de acceso CEM Systems. El DCM200 es un controlador de dos puertas diseñado para ser sustancialmente seguro y para emparejarse directamente con las versiones del software de control de acceso AC2000 de CEM System (10.2 o superior). Es capaz de admitir una combinación de hasta cuatro lectores de tarjetas inteligentes con Protocolo Abierto de Dispositivo Supervisado [OSDP v2 (un estándar de protocolo de sistema de control desarrollado por la Asociación de la Industria de Seguridad para el acceso seguro a dispositivos periféricos)] aprobados por Wiegand o CEM Systems. Proporciona comunicaciones bidireccionales para conectar lectores compatibles con OSDPv2 a paneles de control DCM200, respaldadas por cifrado seguro AES 128 y elimina la amenaza de clonación de señales Wiegand a través de funciones de seguridad avanzadas inherentes.

- Análisis histórico (2 años), año base, pronóstico (7 años) con CAGR

- Análisis PEST y FODA

- Tamaño del mercado Valor/volumen: global, regional, nacional

- Industria y panorama competitivo

- Conjunto de datos de Excel

Report Coverage

Revenue forecast, Company Analysis, Industry landscape, Growth factors, and Trends

Segment Covered

This text is related

to segments covered.

Regional Scope

North America, Europe, Asia Pacific, Middle East & Africa, South & Central America

Country Scope

This text is related

to country scope.

Preguntas frecuentes

Some of the customization options available based on the request are an additional 3-5 company profiles and country-specific analysis of 3-5 countries of your choice. Customizations are to be requested/discussed before making final order confirmation# as our team would review the same and check the feasibility

NAC Solutions for WFH and Hybrid Work Approaches are likely to remain a key trend in the market.

Key players in the network access control market include Cisco, SAP Access Control, Sophos, Fortinet, Huawei, Extreme Networks, Check Point Software Technology, Microsoft Corporation, Hewlett Packard Enterprises (HPE), and Juniper Networks, Inc.

The major factors driving the network access control market are:

1.A Proliferation of Cybersecurity Risks.

2.Emerging Need of BYODs and Incorporation of IoT

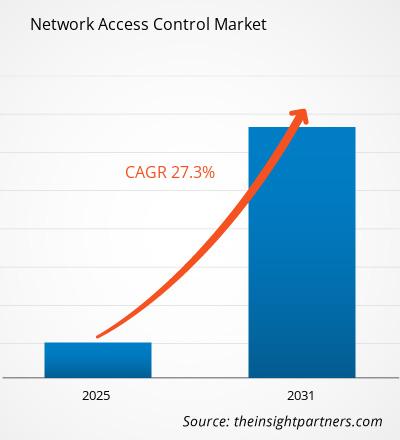

The Network Access Control Market is estimated to witness a CAGR of 27.3% from 2023 to 2031

Trends and growth analysis reports related to Electronics and Semiconductor : READ MORE..

The List of Companies

1. Auconet, Inc.

2. Extreme Networks, Inc.

3. ForeScout Technologies Inc.

4. Fortinet, Inc.

5. Hewlett Packard Enterprise Development LP

6. OPSWAT, Inc.

7. InfoExpress, Inc.

8. macmon secure GmbH

9. Portnox Inc.

10. Pulse Secure, LLC

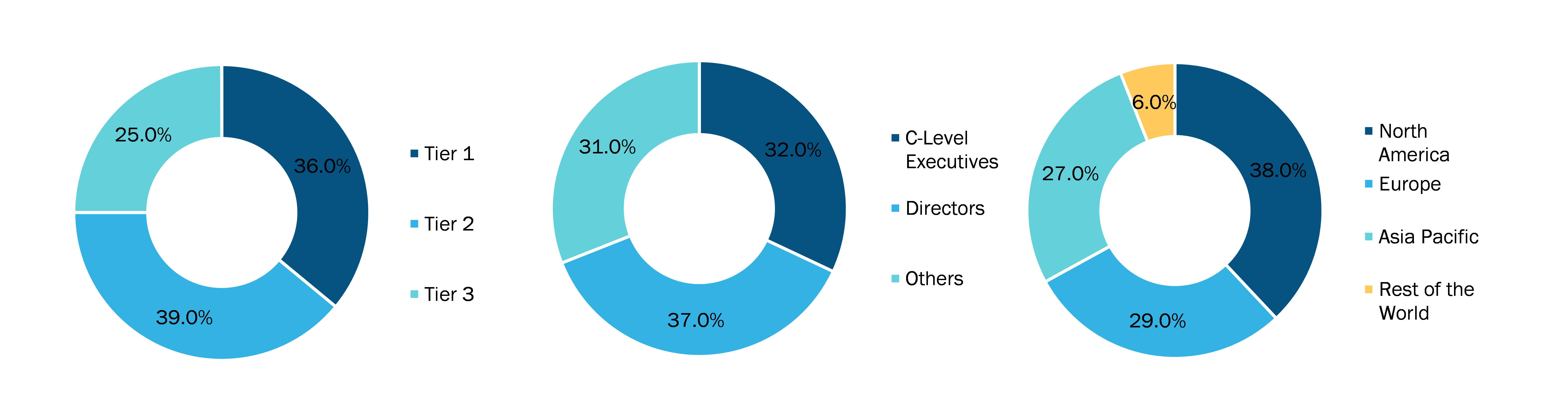

The Insight Partners performs research in 4 major stages: Data Collection & Secondary Research, Primary Research, Data Analysis and Data Triangulation & Final Review.

- Data Collection and Secondary Research:

As a market research and consulting firm operating from a decade, we have published and advised several client across the globe. First step for any study will start with an assessment of currently available data and insights from existing reports. Further, historical and current market information is collected from Investor Presentations, Annual Reports, SEC Filings, etc., and other information related to company’s performance and market positioning are gathered from Paid Databases (Factiva, Hoovers, and Reuters) and various other publications available in public domain.

Several associations trade associates, technical forums, institutes, societies and organization are accessed to gain technical as well as market related insights through their publications such as research papers, blogs and press releases related to the studies are referred to get cues about the market. Further, white papers, journals, magazines, and other news articles published in last 3 years are scrutinized and analyzed to understand the current market trends.

- Primary Research:

The primarily interview analysis comprise of data obtained from industry participants interview and answers to survey questions gathered by in-house primary team.

For primary research, interviews are conducted with industry experts/CEOs/Marketing Managers/VPs/Subject Matter Experts from both demand and supply side to get a 360-degree view of the market. The primary team conducts several interviews based on the complexity of the markets to understand the various market trends and dynamics which makes research more credible and precise.

A typical research interview fulfils the following functions:

- Provides first-hand information on the market size, market trends, growth trends, competitive landscape, and outlook

- Validates and strengthens in-house secondary research findings

- Develops the analysis team’s expertise and market understanding

Primary research involves email interactions and telephone interviews for each market, category, segment, and sub-segment across geographies. The participants who typically take part in such a process include, but are not limited to:

- Industry participants: VPs, business development managers, market intelligence managers and national sales managers

- Outside experts: Valuation experts, research analysts and key opinion leaders specializing in the electronics and semiconductor industry.

Below is the breakup of our primary respondents by company, designation, and region:

Once we receive the confirmation from primary research sources or primary respondents, we finalize the base year market estimation and forecast the data as per the macroeconomic and microeconomic factors assessed during data collection.

- Data Analysis:

Once data is validated through both secondary as well as primary respondents, we finalize the market estimations by hypothesis formulation and factor analysis at regional and country level.

- Macro-Economic Factor Analysis:

We analyse macroeconomic indicators such the gross domestic product (GDP), increase in the demand for goods and services across industries, technological advancement, regional economic growth, governmental policies, the influence of COVID-19, PEST analysis, and other aspects. This analysis aids in setting benchmarks for various nations/regions and approximating market splits. Additionally, the general trend of the aforementioned components aid in determining the market's development possibilities.

- Country Level Data:

Various factors that are especially aligned to the country are taken into account to determine the market size for a certain area and country, including the presence of vendors, such as headquarters and offices, the country's GDP, demand patterns, and industry growth. To comprehend the market dynamics for the nation, a number of growth variables, inhibitors, application areas, and current market trends are researched. The aforementioned elements aid in determining the country's overall market's growth potential.

- Company Profile:

The “Table of Contents” is formulated by listing and analyzing more than 25 - 30 companies operating in the market ecosystem across geographies. However, we profile only 10 companies as a standard practice in our syndicate reports. These 10 companies comprise leading, emerging, and regional players. Nonetheless, our analysis is not restricted to the 10 listed companies, we also analyze other companies present in the market to develop a holistic view and understand the prevailing trends. The “Company Profiles” section in the report covers key facts, business description, products & services, financial information, SWOT analysis, and key developments. The financial information presented is extracted from the annual reports and official documents of the publicly listed companies. Upon collecting the information for the sections of respective companies, we verify them via various primary sources and then compile the data in respective company profiles. The company level information helps us in deriving the base number as well as in forecasting the market size.

- Developing Base Number:

Aggregation of sales statistics (2020-2022) and macro-economic factor, and other secondary and primary research insights are utilized to arrive at base number and related market shares for 2022. The data gaps are identified in this step and relevant market data is analyzed, collected from paid primary interviews or databases. On finalizing the base year market size, forecasts are developed on the basis of macro-economic, industry and market growth factors and company level analysis.

- Data Triangulation and Final Review:

The market findings and base year market size calculations are validated from supply as well as demand side. Demand side validations are based on macro-economic factor analysis and benchmarks for respective regions and countries. In case of supply side validations, revenues of major companies are estimated (in case not available) based on industry benchmark, approximate number of employees, product portfolio, and primary interviews revenues are gathered. Further revenue from target product/service segment is assessed to avoid overshooting of market statistics. In case of heavy deviations between supply and demand side values, all thes steps are repeated to achieve synchronization.

We follow an iterative model, wherein we share our research findings with Subject Matter Experts (SME’s) and Key Opinion Leaders (KOLs) until consensus view of the market is not formulated – this model negates any drastic deviation in the opinions of experts. Only validated and universally acceptable research findings are quoted in our reports.

We have important check points that we use to validate our research findings – which we call – data triangulation, where we validate the information, we generate from secondary sources with primary interviews and then we re-validate with our internal data bases and Subject matter experts. This comprehensive model enables us to deliver high quality, reliable data in shortest possible time.

Obtenga una muestra gratuita de este informe

Obtenga una muestra gratuita de este informe