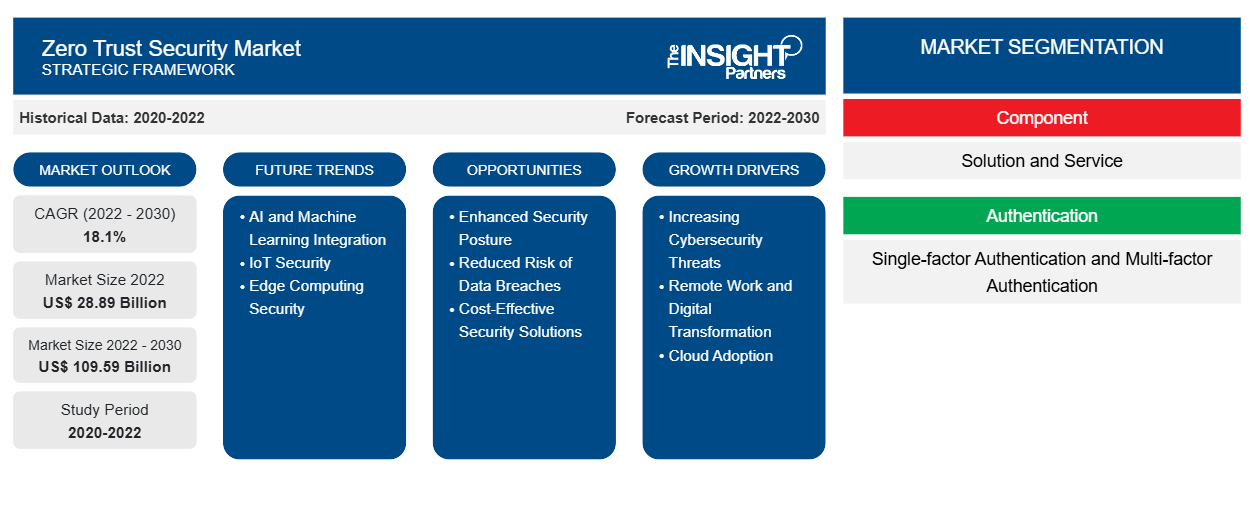

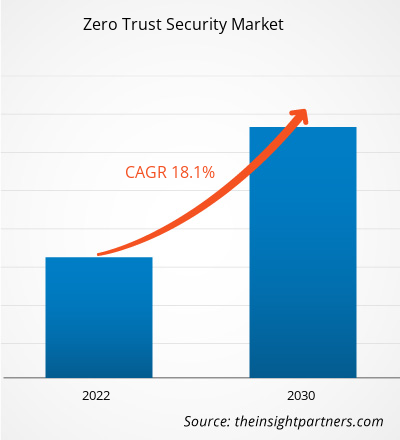

[Informe de investigación] El tamaño del mercado de seguridad de confianza cero se valoró en US$ 28,89 mil millones en 2022 y se espera que alcance los US$ 109,59 mil millones para 2030; se estima que registrará una CAGR del 18,1% entre 2022 y 2030.

Perspectiva del analista del mercado de seguridad de confianza cero:

La gestión de identidades y accesos (IAM) es un elemento crucial de un enfoque de seguridad de confianza cero, ya que ayuda a las organizaciones a garantizar que los usuarios no autorizados no tengan acceso a recursos confidenciales. Al implementar sistemas IAM, las corporaciones pueden establecer e imponer políticas para determinar qué persona tiene acceso a qué recursos y pueden verificar incesantemente la identidad de los usuarios y dispositivos para salvaguardar la seguridad y garantizar que estén aprobados para acceder a recursos específicos. Además, los sistemas IAM pueden ayudar a las empresas a rastrear el acceso de los usuarios a los recursos y detectar cuándo se intenta un acceso no autorizado o una actividad ilegítima. Esto puede ayudar a las organizaciones a identificar e inhibir posibles violaciones de seguridad; por lo tanto, es un activo importante para cumplir con los requisitos regulatorios relacionados con la privacidad y seguridad de los datos. Por lo tanto, con la solución IAM adecuada, las corporaciones pueden establecer métodos de autenticación y autorización de confianza cero, así como cifrado de confianza cero para datos en tránsito y en reposo.

Descripción general del mercado de seguridad de confianza cero:

El mercado mundial de seguridad de confianza cero está experimentando un gran crecimiento y se estima que seguirá expandiéndose en los próximos años. La confianza cero es un marco que garantiza la seguridad de la infraestructura y los datos de una empresa. Aborda exclusivamente los desafíos contemporáneos de las empresas actuales, incluida la protección de los entornos de nube híbrida, los trabajadores remotos y las amenazas de ransomware. El mercado de seguridad de confianza cero está moderadamente fragmentado. Los actores del mercado están expandiendo su negocio mediante el empleo de varios métodos, como la expansión de la cartera de productos, la expansión de servicios, las fusiones y adquisiciones (M&A) y las colaboraciones. En junio de 2023, AKITA, un proveedor líder de soluciones de seguridad de red y confianza cero en tecnología, se fusionó con odixa, un importante proveedor de soluciones avanzadas de prevención de malware. Se prevé que la fusión permita a la nueva empresa ofrecer soluciones de ciberseguridad de confianza cero avanzadas e integrales a su clientela.

Personalice este informe según sus necesidades

Obtendrá personalización en cualquier informe, sin cargo, incluidas partes de este informe o análisis a nivel de país, paquete de datos de Excel, así como también grandes ofertas y descuentos para empresas emergentes y universidades.

- Obtenga las principales tendencias clave del mercado de este informe.Esta muestra GRATUITA incluirá análisis de datos, desde tendencias del mercado hasta estimaciones y pronósticos.

Factor impulsor del mercado de seguridad de confianza cero:

El aumento de BYOD (traiga su propio dispositivo) impulsa el crecimiento del mercado de seguridad de confianza cero

Muchos expertos en datos reconocidos coinciden en que los datos generados crecerán exponencialmente durante el período de pronóstico. Según la investigación del informe Data Age 2025 de Seagate, la esfera de datos mundial alcanzará los 175 zettabytes en 2025. Este desarrollo se atribuye al enorme aumento de personas que trabajan, estudian y utilizan plataformas de transmisión desde casa. Por lo tanto, se espera que este cambio cree oportunidades lucrativas para los actores del mercado de seguridad de confianza cero durante el período de pronóstico. Además, se espera que la infraestructura de TI se vuelva más complicada y variada debido a las regulaciones Bring Your Own Device (BYOD), la utilización de aplicaciones comerciales, la introducción de nuevas plataformas, las tendencias Choose Your Own Device (CYOD) y la implementación de otras tecnologías. Las tendencias BYOD y CYOD son cada vez más comunes en los entornos comerciales debido a las rápidas mejoras en la informática móvil. Por lo tanto, los empleados pueden acceder a los datos de la organización a través de dispositivos móviles en cualquier momento, lo que aumenta la productividad de los empleados. La instalación de soluciones de confianza cero, para tales casos, garantiza que los datos de la organización estén protegidos y se mantengan confidenciales. Estos factores están impulsando fuertemente la demanda de soluciones y servicios ofrecidos por los actores del mercado de seguridad de confianza cero.

Análisis segmentario del mercado de seguridad de confianza cero:

El mercado de seguridad de confianza cero se clasifica en función de los componentes, la autenticación, la implementación, el tamaño de la organización, la aplicación y el uso final. Según los componentes, el mercado de seguridad de confianza cero se bifurca en solución y servicio. En términos de autenticación, el mercado se divide en autenticación de un solo factor y autenticación de múltiples factores. Según la implementación, el mercado se bifurca en local y en la nube. Según el tamaño de la organización, el mercado se bifurca en pymes y grandes empresas. En términos de aplicación, el mercado se segmenta en endpoint, red y otros. Según el uso final, el mercado se segmenta en BFSI, comercio electrónico y venta minorista, atención médica, TI y telecomunicaciones, y otros. Por geografía, el mercado de seguridad de confianza cero se segmenta en América del Norte, Europa, Asia Pacífico (APAC), Oriente Medio y África (MEA) y América del Sur (SAM).

La autenticación de un solo factor simplifica la autenticación de confianza cero al permitir que los usuarios accedan a múltiples recursos y sistemas con un único conjunto de credenciales en lugar de requerir información de inicio de sesión diferente para cada sistema. Puede mejorar la experiencia del usuario y reducir el riesgo de que los usuarios elijan contraseñas débiles, así como disminuir el riesgo de que los usuarios reciclen contraseñas en múltiples sistemas. La autenticación de múltiples factores puede parecer engorrosa para el usuario, pero se considera más segura. Al exigir múltiples factores de autenticación, ayuda a las organizaciones a garantizar que solo los usuarios aprobados puedan acceder a recursos confidenciales al dificultar que los atacantes obtengan acceso ilícito, incluso si logran obtener la contraseña de un usuario. A menudo se utiliza junto con otras soluciones de confianza cero, como los sistemas IAM, para proporcionar una capa adicional de seguridad.

Análisis regional del mercado de seguridad de confianza cero:

El desarrollo de leyes de protección de datos y ciberseguridad en los países asiáticos se está expandiendo significativamente. A medida que las personas se involucran en la nueva realidad digital a través de los teléfonos móviles y la Internet de las cosas (IoT), hay un aumento en las iniciativas gubernamentales hacia programas de identidad digital y enfoques invasivos para la vigilancia electrónica. En este sentido, el uso del Reglamento General de Protección de Datos (GDPR) y las reglas de protección de datos en la región está ganando atención. Por ejemplo, la región ha experimentado pasos significativos en China. Se presume que APAC surgirá como la región de más rápido crecimiento durante el período de pronóstico. La creciente aceptación de dispositivos móviles en las empresas y aplicaciones de IoT es la principal responsable del crecimiento del mercado en la región. Además, la creciente adopción de políticas de traer su propio dispositivo (BYOD) y soluciones basadas en la nube es otro factor que contribuye al crecimiento del mercado de seguridad de confianza cero. Además, se anticipa que el crecimiento de las tendencias del lugar de trabajo digital y la transformación en los centros de datos impulsarán el crecimiento del mercado de seguridad de confianza cero durante el período de pronóstico.

Perspectivas regionales del mercado de seguridad de confianza cero

Los analistas de Insight Partners explicaron en detalle las tendencias y los factores regionales que influyen en el mercado de seguridad Zero Trust durante el período de pronóstico. Esta sección también analiza los segmentos y la geografía del mercado de seguridad Zero Trust en América del Norte, Europa, Asia Pacífico, Oriente Medio y África, y América del Sur y Central.

- Obtenga datos regionales específicos para el mercado de seguridad Zero Trust

Alcance del informe sobre el mercado de seguridad de confianza cero

| Atributo del informe | Detalles |

|---|---|

| Tamaño del mercado en 2022 | US$ 28.89 mil millones |

| Tamaño del mercado en 2030 | US$ 109,59 mil millones |

| CAGR global (2022-2030) | 18,1% |

| Datos históricos | 2020-2022 |

| Período de pronóstico | 2022-2030 |

| Segmentos cubiertos | Por componente

|

| Regiones y países cubiertos | América del norte

|

| Líderes del mercado y perfiles de empresas clave |

|

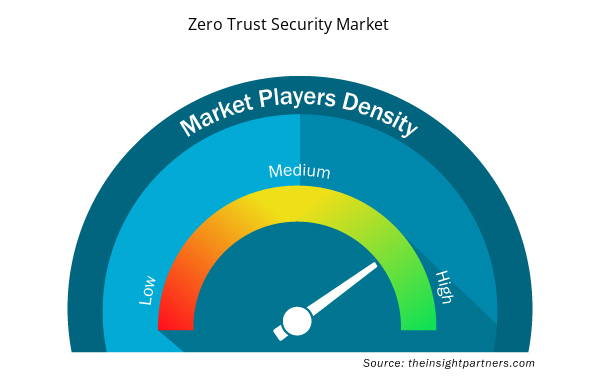

Densidad de actores del mercado de seguridad de confianza cero: comprensión de su impacto en la dinámica empresarial

El mercado de seguridad Zero Trust está creciendo rápidamente, impulsado por la creciente demanda de los usuarios finales debido a factores como la evolución de las preferencias de los consumidores, los avances tecnológicos y una mayor conciencia de los beneficios del producto. A medida que aumenta la demanda, las empresas amplían sus ofertas, innovan para satisfacer las necesidades de los consumidores y aprovechan las tendencias emergentes, lo que impulsa aún más el crecimiento del mercado.

La densidad de actores del mercado se refiere a la distribución de las empresas o firmas que operan dentro de un mercado o industria en particular. Indica cuántos competidores (actores del mercado) están presentes en un espacio de mercado determinado en relación con su tamaño o valor total de mercado.

Las principales empresas que operan en el mercado de seguridad Zero Trust son:

- Tecnologías Akamai Inc.

- Redes Cato Ltd.

- Check Point Software Technologies Ltd

- Cisco Systems Inc

- Fortinet Inc

Descargo de responsabilidad : Las empresas enumeradas anteriormente no están clasificadas en ningún orden particular.

- Obtenga una descripción general de los principales actores clave del mercado de seguridad Zero Trust

Análisis de los actores clave del mercado de seguridad de confianza cero:

Akamai Technologies Inc, Cato Networks Ltd, Check Point Software Technologies Ltd, Cisco Systems Inc, Fortinet Inc, Microsoft Corporation, Okta Inc, Palo Alto Networks Inc, VMWare Inc y Zscaler Inc se encuentran entre los principales actores del mercado de seguridad de confianza cero que operan en el mercado. Se han analizado otras empresas importantes durante este estudio de investigación para obtener una visión holística del ecosistema del mercado de seguridad de confianza cero.

Desarrollos recientes del mercado de seguridad de confianza cero:

Los actores del mercado de seguridad de confianza cero adoptan en gran medida estrategias orgánicas e inorgánicas. A continuación, se enumeran algunos de los principales desarrollos del mercado de seguridad de confianza cero:

- En agosto de 2023, Check Point Software, una empresa líder en ciberseguridad, anunció la adquisición de Perimeter 81, un proveedor de seguridad de red y de servicios de acceso seguro en el perímetro (SASE) por 490 millones de dólares para mejorar su oferta de seguridad más allá del perímetro de la red. La primera empresa planea integrar la tecnología de acceso a la red y de implementación rápida de confianza cero de la segunda en su arquitectura de productos Infinity existente.

- En marzo de 2023, Hewlett Packard Enterprise anunció su plan de adquirir la startup israelí de ciberseguridad Axis Security. Esta última empresa ofrece soluciones de servicios de seguridad en el borde (SSE) basadas en la nube que permiten el acceso a recursos de la nube pública y corporativa.

- Análisis histórico (2 años), año base, pronóstico (7 años) con CAGR

- Análisis PEST y FODA

- Tamaño del mercado Valor/volumen: global, regional, nacional

- Industria y panorama competitivo

- Conjunto de datos de Excel

- Nitrogenous Fertilizer Market

- Smart Parking Market

- Oxy-fuel Combustion Technology Market

- Diaper Packaging Machine Market

- Small Molecule Drug Discovery Market

- Mail Order Pharmacy Market

- Public Key Infrastructure Market

- Virtual Production Market

- Architecture Software Market

- Dealer Management System Market

Report Coverage

Revenue forecast, Company Analysis, Industry landscape, Growth factors, and Trends

Segment Covered

This text is related

to segments covered.

Regional Scope

North America, Europe, Asia Pacific, Middle East & Africa, South & Central America

Country Scope

This text is related

to country scope.

Preguntas frecuentes

The global zero trust security market was estimated to be US$ 28.89 billion in 2022 and is expected to grow at a CAGR of 18.1% during the period 2022 - 2030.

Increased demand for cloud, and rise in bring your own device (BYOD) trend are the major factors that propel the global zero trust security market.

Growing adoption of automation in healthcare sector is expected to positively impact and play a significant role in the global zero trust security market in the coming years.

The incremental growth expected to be recorded for the global zero trust security market during the forecast period is US$ 80.70 billion.

The global zero trust security market is expected to reach US$ 109.59 billion by 2030.

The key players holding majority shares in the global zero trust security market are Check Point Software, Cisco Systems, Fortinet, Palo Alto Networks, and Zscaler.

Trends and growth analysis reports related to Technology, Media and Telecommunications : READ MORE..

The List of Companies - Zero Trust Security Market

- Akamai Technologies Inc

- Cato Networks Ltd.

- Check Point Software Technologies Ltd

- Cisco Systems Inc

- Fortinet Inc

- Microsoft Corporation

- Okta Inc

- Palo Alto Networks Inc

- VMWare Inc

- Zscaler Inc

The Insight Partners performs research in 4 major stages: Data Collection & Secondary Research, Primary Research, Data Analysis and Data Triangulation & Final Review.

- Data Collection and Secondary Research:

As a market research and consulting firm operating from a decade, we have published and advised several client across the globe. First step for any study will start with an assessment of currently available data and insights from existing reports. Further, historical and current market information is collected from Investor Presentations, Annual Reports, SEC Filings, etc., and other information related to company’s performance and market positioning are gathered from Paid Databases (Factiva, Hoovers, and Reuters) and various other publications available in public domain.

Several associations trade associates, technical forums, institutes, societies and organization are accessed to gain technical as well as market related insights through their publications such as research papers, blogs and press releases related to the studies are referred to get cues about the market. Further, white papers, journals, magazines, and other news articles published in last 3 years are scrutinized and analyzed to understand the current market trends.

- Primary Research:

The primarily interview analysis comprise of data obtained from industry participants interview and answers to survey questions gathered by in-house primary team.

For primary research, interviews are conducted with industry experts/CEOs/Marketing Managers/VPs/Subject Matter Experts from both demand and supply side to get a 360-degree view of the market. The primary team conducts several interviews based on the complexity of the markets to understand the various market trends and dynamics which makes research more credible and precise.

A typical research interview fulfils the following functions:

- Provides first-hand information on the market size, market trends, growth trends, competitive landscape, and outlook

- Validates and strengthens in-house secondary research findings

- Develops the analysis team’s expertise and market understanding

Primary research involves email interactions and telephone interviews for each market, category, segment, and sub-segment across geographies. The participants who typically take part in such a process include, but are not limited to:

- Industry participants: VPs, business development managers, market intelligence managers and national sales managers

- Outside experts: Valuation experts, research analysts and key opinion leaders specializing in the electronics and semiconductor industry.

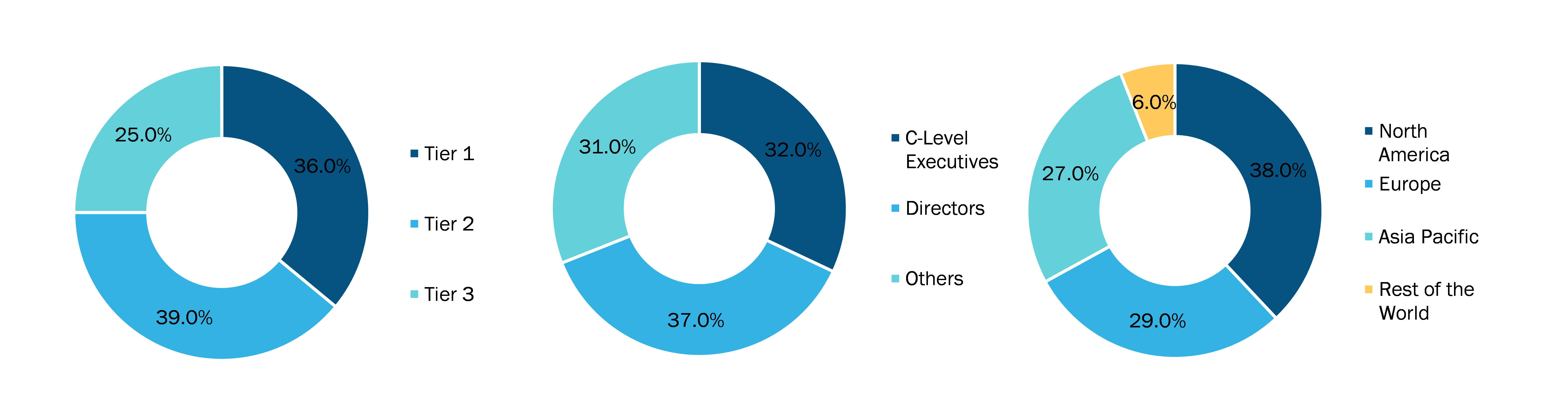

Below is the breakup of our primary respondents by company, designation, and region:

Once we receive the confirmation from primary research sources or primary respondents, we finalize the base year market estimation and forecast the data as per the macroeconomic and microeconomic factors assessed during data collection.

- Data Analysis:

Once data is validated through both secondary as well as primary respondents, we finalize the market estimations by hypothesis formulation and factor analysis at regional and country level.

- Macro-Economic Factor Analysis:

We analyse macroeconomic indicators such the gross domestic product (GDP), increase in the demand for goods and services across industries, technological advancement, regional economic growth, governmental policies, the influence of COVID-19, PEST analysis, and other aspects. This analysis aids in setting benchmarks for various nations/regions and approximating market splits. Additionally, the general trend of the aforementioned components aid in determining the market's development possibilities.

- Country Level Data:

Various factors that are especially aligned to the country are taken into account to determine the market size for a certain area and country, including the presence of vendors, such as headquarters and offices, the country's GDP, demand patterns, and industry growth. To comprehend the market dynamics for the nation, a number of growth variables, inhibitors, application areas, and current market trends are researched. The aforementioned elements aid in determining the country's overall market's growth potential.

- Company Profile:

The “Table of Contents” is formulated by listing and analyzing more than 25 - 30 companies operating in the market ecosystem across geographies. However, we profile only 10 companies as a standard practice in our syndicate reports. These 10 companies comprise leading, emerging, and regional players. Nonetheless, our analysis is not restricted to the 10 listed companies, we also analyze other companies present in the market to develop a holistic view and understand the prevailing trends. The “Company Profiles” section in the report covers key facts, business description, products & services, financial information, SWOT analysis, and key developments. The financial information presented is extracted from the annual reports and official documents of the publicly listed companies. Upon collecting the information for the sections of respective companies, we verify them via various primary sources and then compile the data in respective company profiles. The company level information helps us in deriving the base number as well as in forecasting the market size.

- Developing Base Number:

Aggregation of sales statistics (2020-2022) and macro-economic factor, and other secondary and primary research insights are utilized to arrive at base number and related market shares for 2022. The data gaps are identified in this step and relevant market data is analyzed, collected from paid primary interviews or databases. On finalizing the base year market size, forecasts are developed on the basis of macro-economic, industry and market growth factors and company level analysis.

- Data Triangulation and Final Review:

The market findings and base year market size calculations are validated from supply as well as demand side. Demand side validations are based on macro-economic factor analysis and benchmarks for respective regions and countries. In case of supply side validations, revenues of major companies are estimated (in case not available) based on industry benchmark, approximate number of employees, product portfolio, and primary interviews revenues are gathered. Further revenue from target product/service segment is assessed to avoid overshooting of market statistics. In case of heavy deviations between supply and demand side values, all thes steps are repeated to achieve synchronization.

We follow an iterative model, wherein we share our research findings with Subject Matter Experts (SME’s) and Key Opinion Leaders (KOLs) until consensus view of the market is not formulated – this model negates any drastic deviation in the opinions of experts. Only validated and universally acceptable research findings are quoted in our reports.

We have important check points that we use to validate our research findings – which we call – data triangulation, where we validate the information, we generate from secondary sources with primary interviews and then we re-validate with our internal data bases and Subject matter experts. This comprehensive model enables us to deliver high quality, reliable data in shortest possible time.

Obtenga una muestra gratuita de este informe

Obtenga una muestra gratuita de este informe