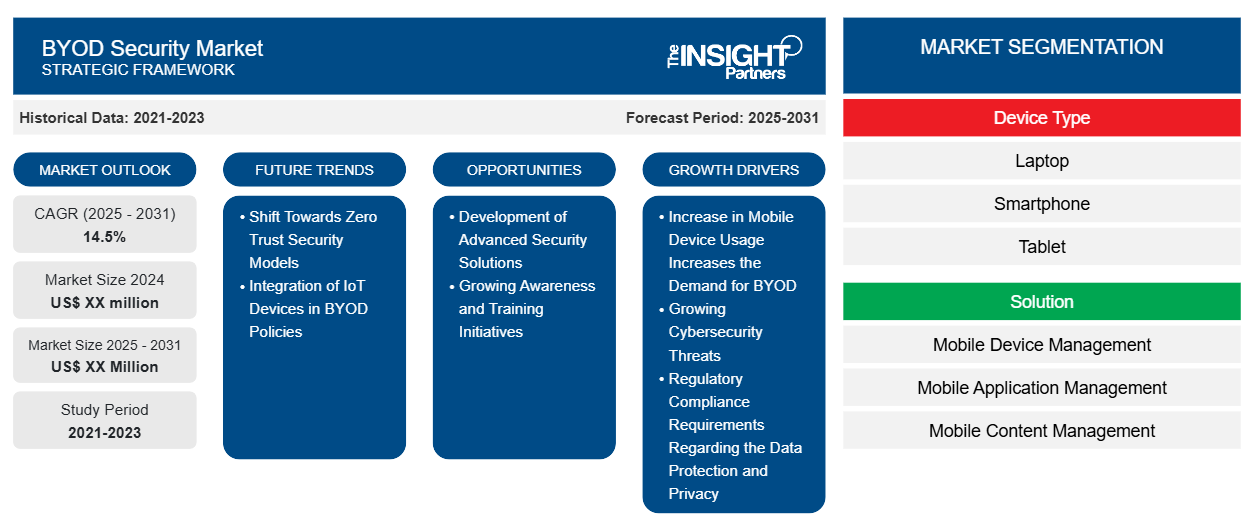

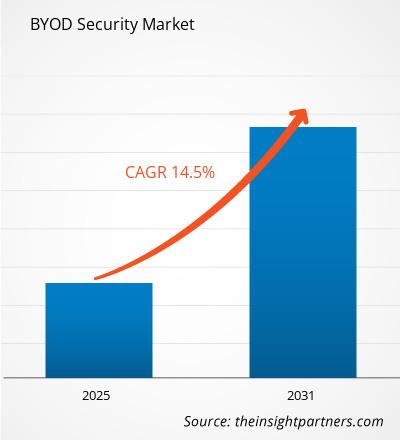

Le marché de la sécurité BYOD devrait enregistrer un TCAC de 14,5 % de 2023 à 2031, avec une taille de marché passant de XX millions USD en 2023 à XX millions USD d'ici 2031.

Le rapport est segmenté par type d'appareil (ordinateur portable, smartphone, tablette) ; solution (gestion des appareils mobiles (MDM), gestion des applications mobiles (MAM), gestion du contenu mobile (MCM), gestion de l'identité mobile (MIM)) ; logiciel (sécurité des données mobiles, sécurité des appareils mobiles, sécurité du réseau) ; taille de l'entreprise (petites et moyennes entreprises, grandes entreprises). L'analyse globale est ensuite subdivisée au niveau régional et par principaux pays. Le rapport présente la valeur en USD pour l'analyse et les segments ci-dessus

Objectif du rapport

Le rapport BYOD Security Market de The Insight Partners vise à décrire le paysage actuel et la croissance future, les principaux facteurs moteurs, les défis et les opportunités. Cela fournira des informations à diverses parties prenantes commerciales, telles que :

- Fournisseurs/fabricants de technologie : pour comprendre l’évolution de la dynamique du marché et connaître les opportunités de croissance potentielles, leur permettant de prendre des décisions stratégiques éclairées.

- Investisseurs : Effectuer une analyse complète des tendances concernant le taux de croissance du marché, les projections financières du marché et les opportunités qui existent tout au long de la chaîne de valeur.

- Organismes de réglementation : Réglementer les politiques et surveiller les activités du marché dans le but de minimiser les abus, de préserver la confiance des investisseurs et de maintenir l’intégrité et la stabilité du marché.

Segmentation du marché de la sécurité BYOD

Type d'appareil

- Ordinateur portable

- Smartphone

- Comprimé

Solution

- Gestion des appareils mobiles

- Gestion des applications mobiles

- Gestion de contenu mobile

- Gestion des identités mobiles

Logiciel

- Sécurité des données mobiles

- Sécurité des appareils mobiles

- Sécurité du réseau

Taille de l'entreprise

- Petites et moyennes entreprises

- Grandes entreprises

Taille de l'entreprise

- Petites et moyennes entreprises

- Grandes entreprises

Personnalisez ce rapport en fonction de vos besoins

Vous bénéficierez d'une personnalisation gratuite de n'importe quel rapport, y compris de certaines parties de ce rapport, d'une analyse au niveau des pays, d'un pack de données Excel, ainsi que de superbes offres et réductions pour les start-ups et les universités.

- Obtenez les principales tendances clés du marché de ce rapport.Cet échantillon GRATUIT comprendra une analyse de données, allant des tendances du marché aux estimations et prévisions.

Facteurs de croissance du marché de la sécurité BYOD

- L'augmentation de l'utilisation des appareils mobiles accroît la demande de BYOD : la prolifération des appareils mobiles sur le lieu de travail a considérablement stimulé le marché de la sécurité BYOD (Bring Your Own Device). Les employés utilisant de plus en plus leurs appareils personnels à des fins professionnelles, les entreprises sont confrontées à des risques de sécurité accrus liés aux violations de données et aux accès non autorisés. Cette tendance nécessite des mesures de sécurité robustes pour protéger les données d'entreprise sensibles accessibles via des appareils personnels. Les entreprises investissent dans des solutions de sécurité BYOD pour s'assurer qu'elles peuvent garder le contrôle de leurs données tout en permettant aux employés d'utiliser leurs appareils de manière flexible. La nécessité de stratégies de sécurité complètes pour atténuer les risques associés au BYOD stimule la croissance du marché.

- Les cyberattaques se multiplient : la fréquence et la sophistication croissantes des cyberattaques obligent les entreprises à donner la priorité à la sécurité BYOD. Les appareils personnels n’ayant souvent pas le même niveau de sécurité que les systèmes d’entreprise, ils peuvent devenir des points d’entrée vulnérables pour les cybercriminels. Les failles peuvent entraîner des pertes financières importantes, une atteinte à la réputation et des conséquences juridiques. Par conséquent, les entreprises mettent en œuvre des politiques de sécurité BYOD strictes et investissent dans des outils de sécurité avancés tels que la gestion des appareils mobiles (MDM) et les solutions de sécurité des terminaux. Le besoin urgent de contrer les nouvelles menaces de cybersécurité est un moteur important du marché de la sécurité BYOD.

- Exigences réglementaires en matière de protection des données et de confidentialité : les exigences réglementaires croissantes en matière de protection des données et de confidentialité stimulent également le marché de la sécurité BYOD. Les organisations doivent se conformer à diverses réglementations, telles que le RGPD et la loi HIPAA, qui imposent des mesures de sécurité strictes pour le traitement des données sensibles. Le non-respect peut entraîner de lourdes amendes et des conséquences juridiques. En conséquence, les entreprises sont obligées d'établir des cadres de sécurité BYOD robustes qui protègent les informations sensibles tout en permettant aux employés d'utiliser leurs appareils. La nécessité de respecter les normes de conformité est un facteur critique qui alimente la demande de solutions de sécurité BYOD.

Tendances futures du marché de la sécurité BYOD

- Évolution vers des modèles de sécurité Zero Trust : une tendance importante sur le marché de la sécurité BYOD est l’évolution vers des modèles de sécurité Zero Trust. Traditionnellement, les organisations partaient du principe que les appareils au sein de leur réseau étaient dignes de confiance. Cependant, l’utilisation croissante d’appareils personnels a modifié ce paradigme. Les modèles Zero Trust nécessitent une vérification pour chaque appareil, utilisateur et demande réseau, quel que soit leur emplacement. Cette approche améliore la sécurité en minimisant les vecteurs d’attaque potentiels et en garantissant que seuls les utilisateurs authentifiés peuvent accéder aux informations sensibles. À mesure que les organisations adoptent les principes Zero Trust, la demande de solutions de sécurité BYOD correspondantes continuera de croître.

- Intégration des appareils IoT dans les politiques BYOD : l’essor des appareils IoT (Internet des objets) sur les lieux de travail façonne le paysage de sécurité BYOD. Ces appareils se connectent souvent aux réseaux d’entreprise et peuvent présenter des risques de sécurité supplémentaires s’ils ne sont pas correctement gérés. Les organisations reconnaissent de plus en plus la nécessité d’intégrer la sécurité des appareils IoT dans leurs politiques BYOD, en s’attaquant aux vulnérabilités associées à ces appareils. Cette tendance conduit au développement de cadres de sécurité complets qui englobent à la fois les appareils personnels et la technologie IoT. Alors que les entreprises s’efforcent de sécuriser tous les points de terminaison de leurs réseaux, le marché de la sécurité BYOD évoluera probablement pour inclure des solutions et des stratégies spécifiques à l’IoT.

Opportunités du marché de la sécurité BYOD

- Développement de solutions de sécurité avancées : le marché de la sécurité BYOD offre des opportunités de développement de solutions de sécurité innovantes adaptées aux défis uniques posés par les appareils personnels. Les technologies émergentes telles que l’intelligence artificielle (IA) et l’apprentissage automatique peuvent améliorer les capacités de détection et de réponse aux menaces, offrant aux organisations des mesures de sécurité proactives. En outre, les solutions qui intègrent l’analyse comportementale peuvent aider à identifier les anomalies dans l’utilisation des appareils, permettant ainsi de réagir plus rapidement aux incidents de sécurité potentiels. Les entreprises qui se concentrent sur la création de solutions de sécurité avancées et conviviales trouveront d’importantes opportunités de croissance sur ce marché en pleine évolution.

- Initiatives croissantes de sensibilisation et de formation : les entreprises reconnaissant l’importance de la sécurité BYOD, il est possible de développer des programmes de sensibilisation et de formation pour les employés. Former les employés aux meilleures pratiques en matière de sécurité des appareils et de protection des données peut réduire considérablement le risque de failles de sécurité. Les entreprises qui proposent des solutions et des ressources de formation complètes peuvent aider les entreprises à favoriser une culture de sécurité parmi les employés. Cette focalisation sur la formation et la sensibilisation permettra non seulement d’améliorer la sécurité globale, mais aussi de créer une demande pour des solutions et des services de sécurité BYOD.

Informations régionales sur le marché de la sécurité BYOD

Les tendances et facteurs régionaux influençant le marché de la sécurité BYOD tout au long de la période de prévision ont été expliqués en détail par les analystes d'Insight Partners. Cette section traite également des segments et de la géographie du marché de la sécurité BYOD en Amérique du Nord, en Europe, en Asie-Pacifique, au Moyen-Orient et en Afrique, ainsi qu'en Amérique du Sud et en Amérique centrale.

- Obtenez les données régionales spécifiques au marché de la sécurité BYOD

Portée du rapport sur le marché de la sécurité BYOD

| Attribut de rapport | Détails |

|---|---|

| Taille du marché en 2023 | XX millions de dollars américains |

| Taille du marché d'ici 2031 | XX millions de dollars américains |

| Taux de croissance annuel composé mondial (2023-2031) | 14,5% |

| Données historiques | 2021-2022 |

| Période de prévision | 2024-2031 |

| Segments couverts | Par type d'appareil

|

| Régions et pays couverts | Amérique du Nord

|

| Leaders du marché et profils d'entreprises clés |

|

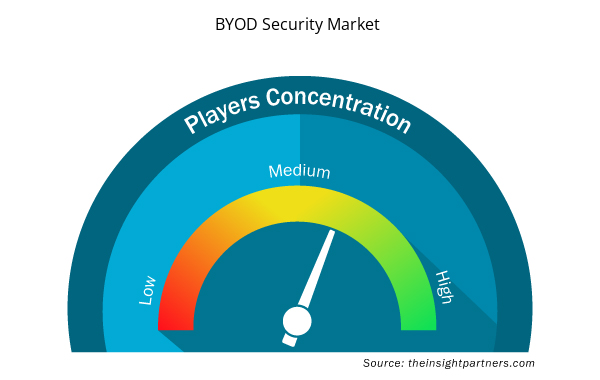

Densité des acteurs du marché de la sécurité BYOD : comprendre son impact sur la dynamique des entreprises

Le marché de la sécurité BYOD connaît une croissance rapide, tirée par la demande croissante des utilisateurs finaux en raison de facteurs tels que l'évolution des préférences des consommateurs, les avancées technologiques et une plus grande sensibilisation aux avantages du produit. À mesure que la demande augmente, les entreprises élargissent leurs offres, innovent pour répondre aux besoins des consommateurs et capitalisent sur les tendances émergentes, ce qui alimente davantage la croissance du marché.

La densité des acteurs du marché fait référence à la répartition des entreprises ou des sociétés opérant sur un marché ou un secteur particulier. Elle indique le nombre de concurrents (acteurs du marché) présents sur un marché donné par rapport à sa taille ou à sa valeur marchande totale.

Les principales entreprises opérant sur le marché de la sécurité BYOD sont :

- BlackBerry Limitée

- Broadcom, Inc.

- Cisco Systems, Inc.

- Systèmes Citrix, Inc.

- Société IBM

Avis de non-responsabilité : les sociétés répertoriées ci-dessus ne sont pas classées dans un ordre particulier.

- Obtenez un aperçu des principaux acteurs du marché de la sécurité BYOD

Principaux arguments de vente

- Couverture complète : Le rapport couvre de manière exhaustive l’analyse des produits, des services, des types et des utilisateurs finaux du marché de la sécurité BYOD, offrant un paysage holistique.

- Analyse d’experts : Le rapport est compilé sur la base d’une compréhension approfondie des experts et analystes du secteur.

- Informations à jour : Le rapport garantit la pertinence commerciale en raison de sa couverture des informations récentes et des tendances des données.

- Options de personnalisation : ce rapport peut être personnalisé pour répondre aux exigences spécifiques du client et s'adapter parfaitement aux stratégies commerciales.

Le rapport de recherche sur le marché de la sécurité BYOD peut donc aider à ouvrir la voie au décodage et à la compréhension du scénario de l’industrie et des perspectives de croissance. Bien qu’il puisse y avoir quelques préoccupations valables, les avantages globaux de ce rapport ont tendance à l’emporter sur les inconvénients.

- Analyse historique (2 ans), année de base, prévision (7 ans) avec TCAC

- Analyse PEST et SWO

- Taille du marché Valeur / Volume - Mondial, Régional, Pays

- Industrie et paysage concurrentiel

- Ensemble de données Excel

- Mesotherapy Market

- Maritime Analytics Market

- High Speed Cable Market

- Energy Recovery Ventilator Market

- Ceramic Injection Molding Market

- Underwater Connector Market

- Rare Neurological Disease Treatment Market

- Electronic Data Interchange Market

- Resistance Bands Market

- Nuclear Waste Management System Market

Report Coverage

Revenue forecast, Company Analysis, Industry landscape, Growth factors, and Trends

Segment Covered

This text is related

to segments covered.

Regional Scope

North America, Europe, Asia Pacific, Middle East & Africa, South & Central America

Country Scope

This text is related

to country scope.

Questions fréquemment posées

Some of the customization options available based on the request are an additional 3-5 company profiles and country-specific analysis of 3-5 countries of your choice. Customizations are to be requested/discussed before making final order confirmation# as our team would review the same and check the feasibility

The report can be delivered in PDF/PPT format; we can also share excel dataset based on the request

Zero trust security model to play a significant role in the global BYOD security market in the coming years

Increasing BYOD adoption and remote working & flexibility are the major factors driving the BYOD security market

The BYOD Security Market is estimated to witness a CAGR of 14.5% from 2023 to 2031

Trends and growth analysis reports related to Technology, Media and Telecommunications : READ MORE..

1. BlackBerry Limited

2. Broadcom, Inc.

3. Cisco Systems, Inc.

4. Citrix Systems, Inc.

5. IBM Corporation

6. Kaspersky Lab

7. MobileIron Inc.

8. SAP SE

9. Trend Micro Incorporated

10. VMware, Inc.

The Insight Partners performs research in 4 major stages: Data Collection & Secondary Research, Primary Research, Data Analysis and Data Triangulation & Final Review.

- Data Collection and Secondary Research:

As a market research and consulting firm operating from a decade, we have published and advised several client across the globe. First step for any study will start with an assessment of currently available data and insights from existing reports. Further, historical and current market information is collected from Investor Presentations, Annual Reports, SEC Filings, etc., and other information related to company’s performance and market positioning are gathered from Paid Databases (Factiva, Hoovers, and Reuters) and various other publications available in public domain.

Several associations trade associates, technical forums, institutes, societies and organization are accessed to gain technical as well as market related insights through their publications such as research papers, blogs and press releases related to the studies are referred to get cues about the market. Further, white papers, journals, magazines, and other news articles published in last 3 years are scrutinized and analyzed to understand the current market trends.

- Primary Research:

The primarily interview analysis comprise of data obtained from industry participants interview and answers to survey questions gathered by in-house primary team.

For primary research, interviews are conducted with industry experts/CEOs/Marketing Managers/VPs/Subject Matter Experts from both demand and supply side to get a 360-degree view of the market. The primary team conducts several interviews based on the complexity of the markets to understand the various market trends and dynamics which makes research more credible and precise.

A typical research interview fulfils the following functions:

- Provides first-hand information on the market size, market trends, growth trends, competitive landscape, and outlook

- Validates and strengthens in-house secondary research findings

- Develops the analysis team’s expertise and market understanding

Primary research involves email interactions and telephone interviews for each market, category, segment, and sub-segment across geographies. The participants who typically take part in such a process include, but are not limited to:

- Industry participants: VPs, business development managers, market intelligence managers and national sales managers

- Outside experts: Valuation experts, research analysts and key opinion leaders specializing in the electronics and semiconductor industry.

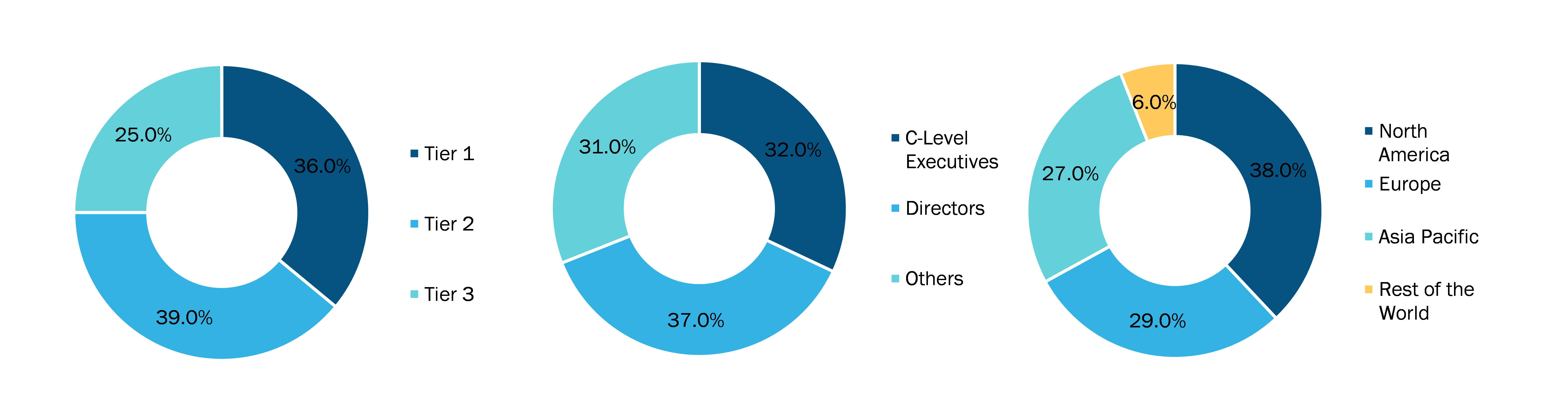

Below is the breakup of our primary respondents by company, designation, and region:

Once we receive the confirmation from primary research sources or primary respondents, we finalize the base year market estimation and forecast the data as per the macroeconomic and microeconomic factors assessed during data collection.

- Data Analysis:

Once data is validated through both secondary as well as primary respondents, we finalize the market estimations by hypothesis formulation and factor analysis at regional and country level.

- Macro-Economic Factor Analysis:

We analyse macroeconomic indicators such the gross domestic product (GDP), increase in the demand for goods and services across industries, technological advancement, regional economic growth, governmental policies, the influence of COVID-19, PEST analysis, and other aspects. This analysis aids in setting benchmarks for various nations/regions and approximating market splits. Additionally, the general trend of the aforementioned components aid in determining the market's development possibilities.

- Country Level Data:

Various factors that are especially aligned to the country are taken into account to determine the market size for a certain area and country, including the presence of vendors, such as headquarters and offices, the country's GDP, demand patterns, and industry growth. To comprehend the market dynamics for the nation, a number of growth variables, inhibitors, application areas, and current market trends are researched. The aforementioned elements aid in determining the country's overall market's growth potential.

- Company Profile:

The “Table of Contents” is formulated by listing and analyzing more than 25 - 30 companies operating in the market ecosystem across geographies. However, we profile only 10 companies as a standard practice in our syndicate reports. These 10 companies comprise leading, emerging, and regional players. Nonetheless, our analysis is not restricted to the 10 listed companies, we also analyze other companies present in the market to develop a holistic view and understand the prevailing trends. The “Company Profiles” section in the report covers key facts, business description, products & services, financial information, SWOT analysis, and key developments. The financial information presented is extracted from the annual reports and official documents of the publicly listed companies. Upon collecting the information for the sections of respective companies, we verify them via various primary sources and then compile the data in respective company profiles. The company level information helps us in deriving the base number as well as in forecasting the market size.

- Developing Base Number:

Aggregation of sales statistics (2020-2022) and macro-economic factor, and other secondary and primary research insights are utilized to arrive at base number and related market shares for 2022. The data gaps are identified in this step and relevant market data is analyzed, collected from paid primary interviews or databases. On finalizing the base year market size, forecasts are developed on the basis of macro-economic, industry and market growth factors and company level analysis.

- Data Triangulation and Final Review:

The market findings and base year market size calculations are validated from supply as well as demand side. Demand side validations are based on macro-economic factor analysis and benchmarks for respective regions and countries. In case of supply side validations, revenues of major companies are estimated (in case not available) based on industry benchmark, approximate number of employees, product portfolio, and primary interviews revenues are gathered. Further revenue from target product/service segment is assessed to avoid overshooting of market statistics. In case of heavy deviations between supply and demand side values, all thes steps are repeated to achieve synchronization.

We follow an iterative model, wherein we share our research findings with Subject Matter Experts (SME’s) and Key Opinion Leaders (KOLs) until consensus view of the market is not formulated – this model negates any drastic deviation in the opinions of experts. Only validated and universally acceptable research findings are quoted in our reports.

We have important check points that we use to validate our research findings – which we call – data triangulation, where we validate the information, we generate from secondary sources with primary interviews and then we re-validate with our internal data bases and Subject matter experts. This comprehensive model enables us to deliver high quality, reliable data in shortest possible time.

Obtenez un échantillon gratuit pour ce rapport

Obtenez un échantillon gratuit pour ce rapport