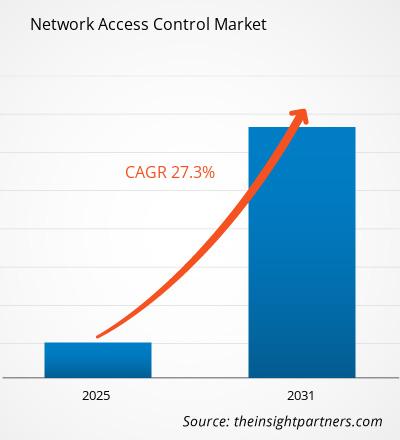

[Rapport de recherche] Le marché du contrôle d'accès aux réseaux devrait passer de 2,78 milliards de dollars américains en 2022 à 16,64 milliards de dollars américains d'ici 2030 ; il devrait croître à un TCAC de 25,1 % entre 2022 et 2030.

Point de vue de l'analyste :

Le marché du contrôle d'accès aux réseaux a connu une croissance significative au cours des dernières années, impacté positivement par la montée en puissance de la culture du travail hybride et une main-d'œuvre répartie croissante dans différents secteurs verticaux. Le contrôle d'accès au réseau offre plusieurs avantages qui améliorent la sécurité et la gestion du réseau. Premièrement, il applique des politiques d'accès strictes, garantissant que seuls les appareils et utilisateurs autorisés peuvent se connecter au réseau et améliore ainsi la sécurité du réseau. Deuxièmement, il évalue l'état de sécurité des appareils connectés, en vérifiant des facteurs tels que le logiciel antivirus à jour, les correctifs du système d'exploitation (OS) et les paramètres du pare-feu. Il aide à se protéger contre les appareils vulnérables ou compromis. Troisièmement, le contrôle d'accès au réseau facilite l'accès sécurisé des invités en isolant les appareils invités du réseau interne, limitant leur accès et les menaces potentielles tout en offrant une connectivité Internet. Le contrôle d'accès au réseau applique également les politiques de sécurité de manière dynamique, met en quarantaine ou restreint les appareils non conformes, détecte les comportements inhabituels du réseau, fournit des informations approfondies sur l'activité du réseau et peut s'intégrer à d'autres solutions de sécurité variées telles que les systèmes de détection d'intrusion (IDS). De plus, il aide les entreprises à répondre aux exigences réglementaires en fournissant des pistes d'audit, des rapports et une documentation sur l'accès au réseau et les mesures de sécurité.

Marché Présentation :

Le contrôle d'accès au réseau est une mesure de sécurité développée pour réguler et sécuriser l'accès à un réseau informatique. Il garantit que seuls les utilisateurs et appareils autorisés peuvent se connecter au réseau, réduisant ainsi le risque d'accès non autorisé, de violations de données et d'infiltration de logiciels malveillants. Le contrôle d'accès au réseau consiste généralement en une combinaison de matériel, de logiciels et de politiques.

Tout d'abord, il identifie et authentifie les utilisateurs et les appareils cherchant à accéder. Cela peut impliquer une vérification du nom d'utilisateur et du mot de passe, une authentification multifacteur ou des certificats d'appareil. Ensuite, il évalue l'état de sécurité du périphérique connecté, en vérifiant la présence d'un logiciel antivirus, d'un système d'exploitation mis à jour et d'autres exigences de sécurité. Si un appareil répond aux critères prédéterminés, l'accès lui est accordé. Dans le cas contraire, il pourrait être mis en quarantaine, limité à un segment de réseau limité ou même l'accès lui serait totalement refusé. Le contrôle d'accès au réseau améliore non seulement la sécurité du réseau, mais contribue également à la conformité aux exigences réglementaires et aux protections contre les menaces potentielles en appliquant des politiques de sécurité aux points d'entrée du réseau.

Informations stratégiques

Marché Moteur :

< strong>Utilisation croissante des appareils Internet des objets (IoT) pour stimuler la croissance du marché du contrôle d'accès aux réseaux

L'essor de l'automatisation des processus métier et du cloud computing , l'intelligence artificielle (IA), les appareils grand public intelligents et l'Internet des objets (IoT) ont conduit au développement de lieux de travail intelligents. L’adoption de technologies avancées entraîne une augmentation sans précédent de la concurrence dans différents secteurs verticaux. Les entreprises tentent de trouver des solutions qui les aident à atteindre une efficacité opérationnelle élevée à moindre coût. La prolifération des appareils IoT a connu une croissance remarquable ces dernières années, remodelant le paysage de la technologie, de la connectivité et de la prise de décision basée sur les données. Les progrès incessants de la technologie ont joué un rôle central dans la croissance des appareils IoT. La miniaturisation, associée à une puissance de calcul croissante, a conduit au développement de capteurs et de dispositifs plus petits et plus efficaces. Ces avancées technologiques ont rendu possible l'intégration des capacités de l'IoT dans une gamme d'objets, des appareils électroménagers aux machines industrielles.

De plus, le coût du matériel IoT a connu une baisse constante. durant la dernière décennie. Cette réduction des coûts est en partie due à l’effet de levier fourni par les économies d’échelle. Une telle baisse des prix a réduit les obstacles à l'adoption de la technologie, et les petites et moyennes entreprises ont intégré de manière proactive les solutions IoT dans leurs opérations quotidiennes.

En outre, les appareils IoT ont trouvé des applications dans divers domaines. secteurs. Par exemple, le secteur de la santé utilise ces appareils pour la surveillance à distance des patients tandis que les processus de fabrication sont optimisés grâce à l'IoT industriel (IIoT). De tels avantages et tendances stimulent fortement la demande pour le marché mondial du contrôle d'accès au réseau.

Analyse segmentaire :

Le marché du contrôle d'accès au réseau est segmenté en fonction des composants, de la taille de l'organisation et de la verticale. En fonction des composants, le marché du contrôle d’accès au réseau est segmenté en matériel, logiciels et services. Selon la taille de l'organisation, le marché du contrôle d'accès au réseau est divisé en PME et grandes entreprises. Basé sur la verticale, le marché du contrôle d'accès au réseau est divisé en catégories académiques et professionnelles. institutions publiques, BFSI, soins de santé, informatique et amp; télécommunications, fabrication, vente au détail et amp; e-commerce, et autres.

Le segment des grandes entreprises a acquis la plus grande part de marché en 2022 et devrait poursuivre sa domination tout au long de la période de prévision. . Cependant, le segment des PME devrait connaître un taux de croissance plus rapide, stimulé par la montée en puissance de la transformation numérique et l'adoption généralisée de solutions de contrôle d'accès au réseau par ces entreprises. De plus, plusieurs acteurs du marché du contrôle d’accès aux réseaux adaptent leurs produits pour servir spécifiquement les PME. Cela conduit à une meilleure acceptation de ces solutions parmi les PME, stimulant ainsi le taux de croissance du segment.

Analyse régionale :

L'Amérique du Nord détient une part substantielle du marché du contrôle d'accès aux réseaux. La région a une forte pénétration des appareils IoT et une plus grande acceptation des technologies de pointe. De plus, la région est pionnière dans le développement et le déploiement de telles technologies. Des pays comme les États-Unis et le Canada ont assisté à une augmentation significative de la transformation numérique parmi les entreprises de divers secteurs verticaux. À l'ère actuelle des lieux de travail connectés, l'afflux d'appareils électroniques numériques, tels que les tablettes, les smartphones et les appareils portables, se développe à un rythme sans précédent dans tous les secteurs verticaux clés, tels que l'informatique et l'informatique. télécommunications, BFSI, e-commerce et soins de santé. En outre, le nombre croissant de cas d’utilisation de l’IoT sur les lieux de travail dans différents secteurs stimule encore davantage l’adoption d’appareils connectés à l’IoT dans les entreprises. En outre, la dépendance croissante à l’égard des technologies de pointe, le besoin croissant de sécurité des informations et des actifs et les dépenses croissantes des PME en matière de cybersécurité des entreprises sont des facteurs clés qui incitent les entreprises à investir massivement dans la sécurité des données. Le « Global Security Insights Report » de VMware indique que la plupart des entreprises au Canada ont subi des cyberattaques en 2021, car de nombreux employés travaillaient à domicile.

De même, selon l'analyse de VMware, 86 % des entreprises Dans le pays, une violation a eu lieu en 2021, 78 % ont signalé une augmentation des volumes d’attaques et 79 % ont signalé que les agressions étaient devenues sophistiquées. C’est pourquoi de nombreux administrateurs de sécurité améliorent leurs politiques de cybersécurité pour lutter contre les cyberattaques avancées. Ainsi, l’augmentation des cyberattaques et la sensibilisation croissante à la sécurité des réseaux devraient alimenter la croissance du marché de la sécurité d’accès au réseau au cours de la période de prévision.

Marché du contrôle d’accès au réseau Analyse des acteurs clés :

Le paysage du marché du contrôle d'accès au réseau se compose d'acteurs tels que Broadcom Inc, Cisco Systems Inc, Checkpoint Software Technology, Forcepoint LLC , Fortinet Inc, Huawei Technologies, IBM Corporation, SAP SE, Sophos Group plc et VMware Inc. Le marché est fragmenté, avec plusieurs fournisseurs de solutions de la région nord-américaine dominant le marché du contrôle d'accès au réseau.

Marché du contrôle d'accès au réseau Développements récents :

Entreprises présentes sur le marché du contrôle d'accès au réseau adopter plusieurs stratégies inorganiques et organiques, telles que l’innovation produit et le partenariat. Broadcom Inc., Cisco Systems Inc., Checkpoint Software Technology, Forcepoint LLC et IBM Corporation sont des acteurs clés sur le marché du contrôle d'accès au réseau. Face à la forte croissance de la demande en matière de contrôle d’accès au réseau, de nombreuses entreprises ont développé des solutions de pointe pour élargir leur offre et améliorer leur part de marché du contrôle d’accès au réseau. Quelques développements récents clés du marché du contrôle d'accès au réseau sont répertoriés ci-dessous :

- Octobre 2023 - IDEMIA a annoncé le développement d'un système d'accès convergé sécurisé et basé sur des normes. pour le marché du contrôle d'accès aux réseaux en collaboration avec HYPR et Wavelynx. Les informations d'identification intelligentes devraient aider les organisations à se conformer aux exigences réglementaires et à appliquer les meilleures pratiques de sécurité. La carte d'accès convergé sert de badge pour l'accès physique et réseau basé sur des normes ouvertes et interopérables, utilisant des technologies sécurisées résistantes au phishing pour l'authentification des informations d'identification. La carte dispose d'une applet PIV certifiée FIPS, d'un mot de passe certifié FIDO avec prise en charge de MIFARE DESFire pour s'interfacer avec les lecteurs de contrôle d'accès de nouvelle génération basés sur le protocole LEAF, et d'une interface Prox pour prendre en charge les anciens lecteurs de contrôle d'accès.

- Juillet 2023 - Cato Networks a lancé Zero Trust Network Access (ZTNA) Secure Access Service Edge (SASE) pour se défendre contre les menaces internes. Les risques internes proviennent d'initiés au sein de l'organisation qui, intentionnellement ou non, divulguent des données, téléchargent des fichiers malveillants ou prennent d'autres mesures qui mettent leur organisation en danger. Les nouvelles fonctionnalités de Cato incluent une approche que l'entreprise appelle RBAC+ qui étend le contrôle d'accès basé sur les rôles (RBAC).

- Avril 2023 - Cisco a lancé le service Cisco XDR, un package SaaS étendu de détection et de réponse. Le service devrait collecter des données sur les menaces provenant d'environ 200 millions de clients de terminaux d'entreprise, ainsi que d'équipements de sécurité tiers, afin de détecter et d'éliminer rapidement les menaces. L'offre rassemble six sources de télémétrie que les opérateurs de centres d'opérations de sécurité (SOC) considèrent comme essentielles pour une solution XDR : DNS, e-mail, point de terminaison, pare-feu, identité et réseau.

- Mars 2023 - Johnson Controls a lancé le module de contrôle de porte intelligent DCM200 et a encore renforcé sa gamme de solutions de contrôle d'accès CEM Systems. Le DCM200 est un contrôleur à deux portes conçu pour être substantiellement sécurisé et pour s'associer directement aux versions du logiciel de contrôle d'accès AC2000 de CEM System (10.2 ou supérieure). Il est capable de prendre en charge une combinaison de jusqu'à quatre lecteurs de cartes à puce Open Supervised Device Protocol [OSDP v2 (une norme de protocole de système de contrôle développée par la Security Industry Association pour un accès sécurisé aux périphériques)] approuvés par Wiegand ou CEM Systems. Il fournit des communications bidirectionnelles pour connecter des lecteurs compatibles OSDPv2 aux centrales d'alarme DCM200, prises en charge par un cryptage sécurisé AES 128, et élimine la menace de clonage du signal Wiegand grâce à des fonctionnalités de sécurité avancées inhérentes.

- Analyse historique (2 ans), année de base, prévision (7 ans) avec TCAC

- Analyse PEST et SWO

- Taille du marché Valeur / Volume - Mondial, Régional, Pays

- Industrie et paysage concurrentiel

- Ensemble de données Excel

Report Coverage

Revenue forecast, Company Analysis, Industry landscape, Growth factors, and Trends

Segment Covered

This text is related

to segments covered.

Regional Scope

North America, Europe, Asia Pacific, Middle East & Africa, South & Central America

Country Scope

This text is related

to country scope.

Questions fréquemment posées

Some of the customization options available based on the request are an additional 3-5 company profiles and country-specific analysis of 3-5 countries of your choice. Customizations are to be requested/discussed before making final order confirmation# as our team would review the same and check the feasibility

NAC Solutions for WFH and Hybrid Work Approaches are likely to remain a key trend in the market.

Key players in the network access control market include Cisco, SAP Access Control, Sophos, Fortinet, Huawei, Extreme Networks, Check Point Software Technology, Microsoft Corporation, Hewlett Packard Enterprises (HPE), and Juniper Networks, Inc.

The major factors driving the network access control market are:

1.A Proliferation of Cybersecurity Risks.

2.Emerging Need of BYODs and Incorporation of IoT

The Network Access Control Market is estimated to witness a CAGR of 27.3% from 2023 to 2031

Trends and growth analysis reports related to Electronics and Semiconductor : READ MORE..

The List of Companies

1. Auconet, Inc.

2. Extreme Networks, Inc.

3. ForeScout Technologies Inc.

4. Fortinet, Inc.

5. Hewlett Packard Enterprise Development LP

6. OPSWAT, Inc.

7. InfoExpress, Inc.

8. macmon secure GmbH

9. Portnox Inc.

10. Pulse Secure, LLC

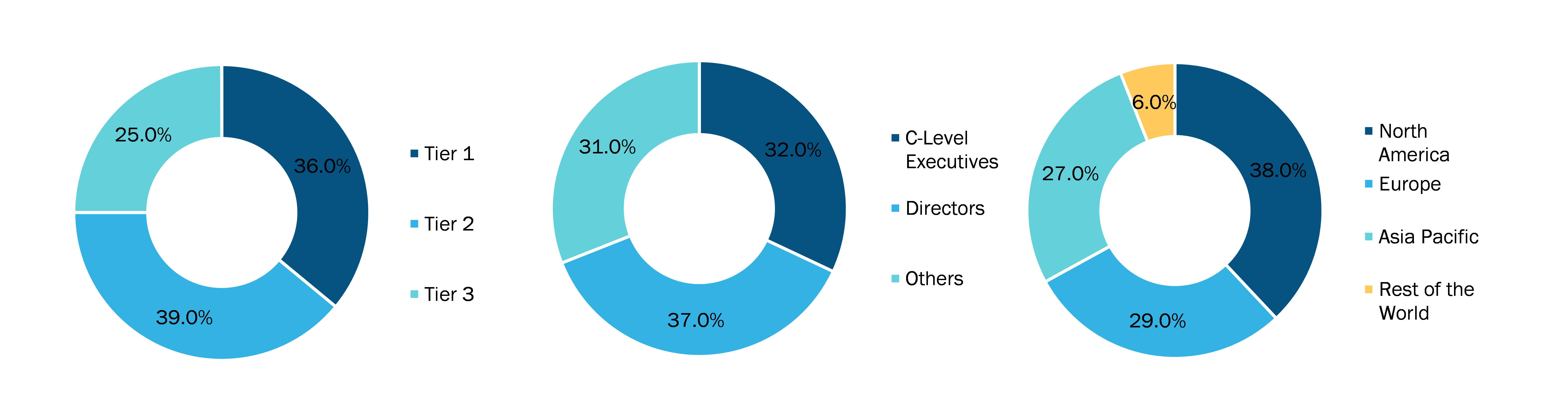

The Insight Partners performs research in 4 major stages: Data Collection & Secondary Research, Primary Research, Data Analysis and Data Triangulation & Final Review.

- Data Collection and Secondary Research:

As a market research and consulting firm operating from a decade, we have published and advised several client across the globe. First step for any study will start with an assessment of currently available data and insights from existing reports. Further, historical and current market information is collected from Investor Presentations, Annual Reports, SEC Filings, etc., and other information related to company’s performance and market positioning are gathered from Paid Databases (Factiva, Hoovers, and Reuters) and various other publications available in public domain.

Several associations trade associates, technical forums, institutes, societies and organization are accessed to gain technical as well as market related insights through their publications such as research papers, blogs and press releases related to the studies are referred to get cues about the market. Further, white papers, journals, magazines, and other news articles published in last 3 years are scrutinized and analyzed to understand the current market trends.

- Primary Research:

The primarily interview analysis comprise of data obtained from industry participants interview and answers to survey questions gathered by in-house primary team.

For primary research, interviews are conducted with industry experts/CEOs/Marketing Managers/VPs/Subject Matter Experts from both demand and supply side to get a 360-degree view of the market. The primary team conducts several interviews based on the complexity of the markets to understand the various market trends and dynamics which makes research more credible and precise.

A typical research interview fulfils the following functions:

- Provides first-hand information on the market size, market trends, growth trends, competitive landscape, and outlook

- Validates and strengthens in-house secondary research findings

- Develops the analysis team’s expertise and market understanding

Primary research involves email interactions and telephone interviews for each market, category, segment, and sub-segment across geographies. The participants who typically take part in such a process include, but are not limited to:

- Industry participants: VPs, business development managers, market intelligence managers and national sales managers

- Outside experts: Valuation experts, research analysts and key opinion leaders specializing in the electronics and semiconductor industry.

Below is the breakup of our primary respondents by company, designation, and region:

Once we receive the confirmation from primary research sources or primary respondents, we finalize the base year market estimation and forecast the data as per the macroeconomic and microeconomic factors assessed during data collection.

- Data Analysis:

Once data is validated through both secondary as well as primary respondents, we finalize the market estimations by hypothesis formulation and factor analysis at regional and country level.

- Macro-Economic Factor Analysis:

We analyse macroeconomic indicators such the gross domestic product (GDP), increase in the demand for goods and services across industries, technological advancement, regional economic growth, governmental policies, the influence of COVID-19, PEST analysis, and other aspects. This analysis aids in setting benchmarks for various nations/regions and approximating market splits. Additionally, the general trend of the aforementioned components aid in determining the market's development possibilities.

- Country Level Data:

Various factors that are especially aligned to the country are taken into account to determine the market size for a certain area and country, including the presence of vendors, such as headquarters and offices, the country's GDP, demand patterns, and industry growth. To comprehend the market dynamics for the nation, a number of growth variables, inhibitors, application areas, and current market trends are researched. The aforementioned elements aid in determining the country's overall market's growth potential.

- Company Profile:

The “Table of Contents” is formulated by listing and analyzing more than 25 - 30 companies operating in the market ecosystem across geographies. However, we profile only 10 companies as a standard practice in our syndicate reports. These 10 companies comprise leading, emerging, and regional players. Nonetheless, our analysis is not restricted to the 10 listed companies, we also analyze other companies present in the market to develop a holistic view and understand the prevailing trends. The “Company Profiles” section in the report covers key facts, business description, products & services, financial information, SWOT analysis, and key developments. The financial information presented is extracted from the annual reports and official documents of the publicly listed companies. Upon collecting the information for the sections of respective companies, we verify them via various primary sources and then compile the data in respective company profiles. The company level information helps us in deriving the base number as well as in forecasting the market size.

- Developing Base Number:

Aggregation of sales statistics (2020-2022) and macro-economic factor, and other secondary and primary research insights are utilized to arrive at base number and related market shares for 2022. The data gaps are identified in this step and relevant market data is analyzed, collected from paid primary interviews or databases. On finalizing the base year market size, forecasts are developed on the basis of macro-economic, industry and market growth factors and company level analysis.

- Data Triangulation and Final Review:

The market findings and base year market size calculations are validated from supply as well as demand side. Demand side validations are based on macro-economic factor analysis and benchmarks for respective regions and countries. In case of supply side validations, revenues of major companies are estimated (in case not available) based on industry benchmark, approximate number of employees, product portfolio, and primary interviews revenues are gathered. Further revenue from target product/service segment is assessed to avoid overshooting of market statistics. In case of heavy deviations between supply and demand side values, all thes steps are repeated to achieve synchronization.

We follow an iterative model, wherein we share our research findings with Subject Matter Experts (SME’s) and Key Opinion Leaders (KOLs) until consensus view of the market is not formulated – this model negates any drastic deviation in the opinions of experts. Only validated and universally acceptable research findings are quoted in our reports.

We have important check points that we use to validate our research findings – which we call – data triangulation, where we validate the information, we generate from secondary sources with primary interviews and then we re-validate with our internal data bases and Subject matter experts. This comprehensive model enables us to deliver high quality, reliable data in shortest possible time.

Obtenez un échantillon gratuit pour ce rapport

Obtenez un échantillon gratuit pour ce rapport