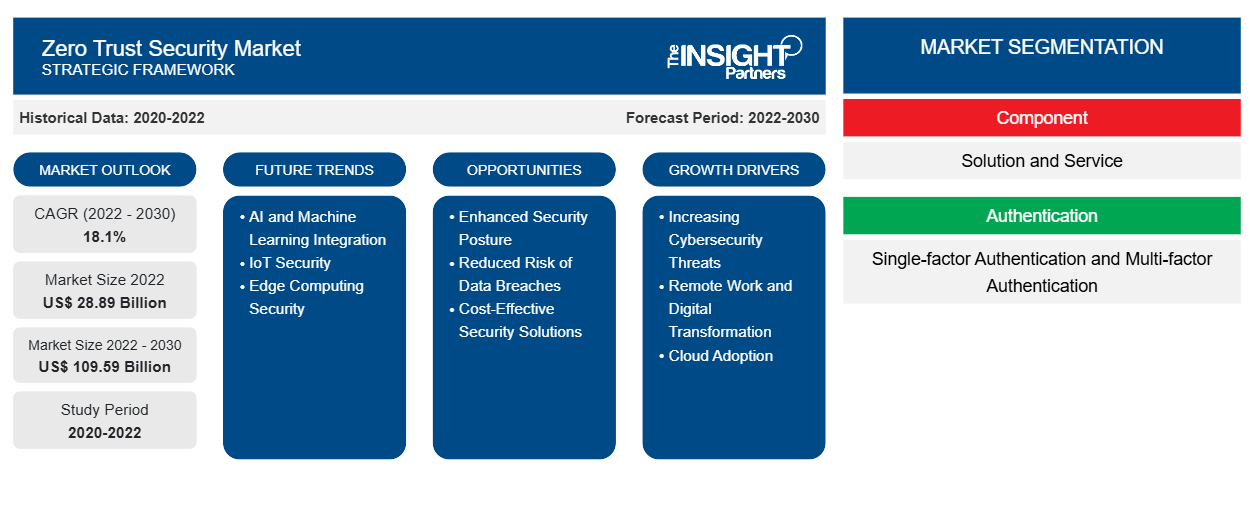

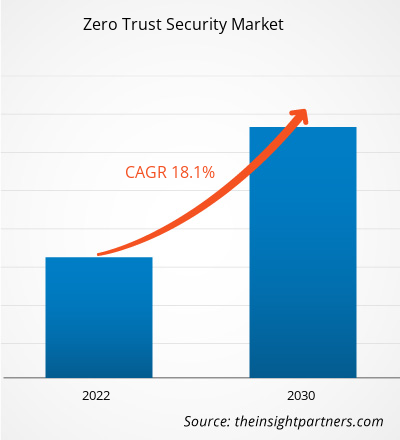

[Rapport de recherche] La taille du marché de la sécurité Zero Trust était évaluée à 28,89 milliards de dollars américains en 2022 et devrait atteindre 109,59 milliards de dollars américains d'ici 2030 ; elle devrait enregistrer un TCAC de 18,1 % de 2022 à 2030.

Point de vue d’un analyste du marché de la sécurité Zero Trust :

La gestion des identités et des accès (IAM) est un élément essentiel d'une approche de sécurité Zero Trust, car elle aide les organisations à garantir que les utilisateurs non autorisés n'ont pas accès aux ressources sensibles. En déployant des systèmes IAM, les entreprises peuvent établir et imposer des politiques pour déterminer quelle personne a accès à quelles ressources et peuvent vérifier en permanence l'identité des utilisateurs et des appareils afin de garantir la sécurité et de s'assurer qu'ils sont autorisés à accéder à des ressources spécifiques. En outre, les systèmes IAM peuvent aider les entreprises à suivre l'accès des utilisateurs aux ressources et à détecter les tentatives d'accès non autorisé ou d'activité illégitime. Cela peut aider les organisations à identifier et à inhiber les violations de sécurité probables ; il s'agit donc d'un atout important pour se conformer aux exigences réglementaires liées à la confidentialité et à la sécurité des données. Ainsi, avec la solution IAM appropriée, les entreprises peuvent établir des méthodes d'authentification et d'autorisation Zero Trust, ainsi qu'un cryptage Zero Trust pour les données en transit et au repos.

Aperçu du marché de la sécurité Zero Trust :

Le marché mondial de la sécurité Zero Trust connaît une croissance considérable et devrait continuer à se développer dans les années à venir. Zero Trust est un cadre qui garantit la sécurité de l'infrastructure et des données d'une entreprise. Il répond exclusivement aux défis contemporains des entreprises d'aujourd'hui, notamment la sécurisation des environnements de cloud hybride, des travailleurs à distance et des menaces de ransomware. Le marché de la sécurité Zero Trust est modérément fragmenté. Les acteurs du marché développent leurs activités en employant diverses méthodes, telles que l'expansion du portefeuille de produits, l'expansion des services, les fusions et acquisitions (M&A) et les collaborations. En juin 2023, AKITA, l'un des principaux fournisseurs de solutions technologiques Zero Trust et de sécurité réseau, a fusionné avec odixa, un fournisseur majeur de solutions avancées de prévention des logiciels malveillants. La fusion devrait permettre à la nouvelle société d'offrir des solutions de cybersécurité Zero Trust avancées et complètes à sa clientèle.

Personnalisez ce rapport en fonction de vos besoins

Vous bénéficierez d'une personnalisation gratuite de n'importe quel rapport, y compris de certaines parties de ce rapport, d'une analyse au niveau des pays, d'un pack de données Excel, ainsi que de superbes offres et réductions pour les start-ups et les universités.

- Obtenez les principales tendances clés du marché de ce rapport.Cet échantillon GRATUIT comprendra une analyse de données, allant des tendances du marché aux estimations et prévisions.

Moteur du marché de la sécurité Zero Trust :

L'essor du BYOD (Bring Your Own Device) alimente la croissance du marché de la sécurité Zero Trust

De nombreux experts en données bien connus conviennent que les données générées augmenteront de manière exponentielle au cours de la période de prévision. D'après les recherches du rapport Data Age 2025 de Seagate, la sphère mondiale des données atteindra 175 zettaoctets d'ici 2025. Cette évolution est attribuée à l'augmentation considérable du nombre de personnes travaillant, étudiant et utilisant des plateformes de streaming à domicile. Par conséquent, un tel changement devrait créer des opportunités lucratives pour les acteurs du marché de la sécurité Zero Trust au cours de la période de prévision. En outre, l'infrastructure informatique devrait devenir plus complexe et plus variée en raison des réglementations BYOD (Bring Your Own Device), de l'utilisation d'applications professionnelles, de l'introduction de nouvelles plateformes, des tendances Choose Your Own Device (CYOD) et de la mise en œuvre d'autres technologies. Les tendances BYOD et CYOD deviennent de plus en plus courantes dans les environnements professionnels en raison des améliorations rapides de l'informatique mobile. Ainsi, les employés peuvent accéder aux données de l'organisation via des appareils mobiles à tout moment, ce qui augmente leur productivité. L'installation de solutions Zero Trust, dans de tels cas, garantit que les données de l'organisation sont sécurisées et confidentielles. Ces facteurs alimentent fortement la demande de solutions et de services proposés par les acteurs du marché de la sécurité zero trust.

Analyse segmentaire du marché de la sécurité Zero Trust :

Le marché de la sécurité Zero Trust est classé en fonction du composant, de l'authentification, du déploiement, de la taille de l'organisation, de l'application et de l'utilisation finale. En fonction du composant, le marché de la sécurité Zero Trust est divisé en solution et service. En termes d'authentification, le marché est divisé en authentification à facteur unique et authentification à facteurs multiples. En fonction du déploiement, le marché est divisé en sur site et en cloud. En fonction de la taille de l'organisation, le marché est divisé en PME et grandes entreprises. En termes d'application, le marché est segmenté en point de terminaison, réseau et autres. En fonction de l'utilisation finale, le marché est segmenté en BFSI, commerce électronique et vente au détail, soins de santé, informatique et télécommunications, et autres. Par géographie, le marché de la sécurité Zero Trust est segmenté en Amérique du Nord, Europe, Asie-Pacifique (APAC), Moyen-Orient et Afrique (MEA) et Amérique du Sud (SAM).

L'authentification à facteur unique simplifie l'authentification Zero Trust en permettant aux utilisateurs d'accéder à plusieurs ressources et systèmes avec un seul ensemble d'informations d'identification plutôt que d'exiger des informations de connexion différentes pour chaque système. Elle peut améliorer l'expérience utilisateur et réduire le risque que les utilisateurs choisissent des mots de passe faibles, ainsi que le risque que les utilisateurs recyclent les mots de passe sur plusieurs systèmes. L'authentification multifacteur peut sembler fastidieuse pour l'utilisateur, mais elle est considérée comme plus sûre. En imposant plusieurs facteurs d'authentification, elle aide les organisations à garantir que seuls les utilisateurs approuvés peuvent accéder aux ressources sensibles en rendant plus difficile pour les attaquants d'obtenir un accès illicite, même s'ils parviennent à obtenir le mot de passe d'un utilisateur. Elle est souvent utilisée en conjonction avec d'autres solutions Zero Trust, telles que les systèmes IAM, pour fournir une couche de sécurité supplémentaire.

Analyse régionale du marché de la sécurité Zero Trust :

Le développement des lois sur la protection des données et la cybersécurité dans les pays asiatiques se développe considérablement. Alors que les individus s'impliquent dans la nouvelle réalité numérique via les téléphones portables et l'Internet des objets (IoT), les initiatives gouvernementales en faveur des programmes d'identité numérique et des approches invasives de la surveillance électronique se multiplient. À cet égard, l'utilisation du Règlement général sur la protection des données (RGPD) et des règles de protection des données dans la région suscite de plus en plus d'attention. Par exemple, la région a connu des avancées importantes en Chine. L'APAC devrait émerger comme la région à la croissance la plus rapide au cours de la période de prévision. L'acceptation croissante des appareils mobiles dans les entreprises et des applications IoT est principalement responsable de la croissance du marché dans la région. En outre, l'adoption croissante des politiques BYOD (Bring Your Own Device) et des solutions basées sur le cloud est un autre facteur contribuant à la croissance du marché de la sécurité Zero Trust. En outre, la croissance des tendances en matière d'espace de travail numérique et la transformation des centres de données devraient stimuler la croissance du marché de la sécurité Zero Trust au cours de la période de prévision.

Informations régionales sur le marché de la sécurité Zero Trust

Les tendances et facteurs régionaux influençant le marché de la sécurité Zero Trust tout au long de la période de prévision ont été expliqués en détail par les analystes d’Insight Partners. Cette section traite également des segments et de la géographie du marché de la sécurité Zero Trust en Amérique du Nord, en Europe, en Asie-Pacifique, au Moyen-Orient et en Afrique, ainsi qu’en Amérique du Sud et en Amérique centrale.

- Obtenez les données régionales spécifiques au marché de la sécurité Zero Trust

Portée du rapport sur le marché de la sécurité Zero Trust

| Attribut de rapport | Détails |

|---|---|

| Taille du marché en 2022 | 28,89 milliards de dollars américains |

| Taille du marché d'ici 2030 | 109,59 milliards de dollars américains |

| Taux de croissance annuel moyen mondial (2022-2030) | 18,1% |

| Données historiques | 2020-2022 |

| Période de prévision | 2022-2030 |

| Segments couverts | Par composant

|

| Régions et pays couverts | Amérique du Nord

|

| Leaders du marché et profils d'entreprises clés |

|

Densité des acteurs du marché de la sécurité Zero Trust : comprendre son impact sur la dynamique des entreprises

Le marché de la sécurité Zero Trust connaît une croissance rapide, tirée par la demande croissante des utilisateurs finaux en raison de facteurs tels que l'évolution des préférences des consommateurs, les avancées technologiques et une plus grande sensibilisation aux avantages du produit. À mesure que la demande augmente, les entreprises élargissent leurs offres, innovent pour répondre aux besoins des consommateurs et capitalisent sur les tendances émergentes, ce qui alimente davantage la croissance du marché.

La densité des acteurs du marché fait référence à la répartition des entreprises ou des sociétés opérant sur un marché ou un secteur particulier. Elle indique le nombre de concurrents (acteurs du marché) présents sur un marché donné par rapport à sa taille ou à sa valeur marchande totale.

Les principales entreprises opérant sur le marché de la sécurité Zero Trust sont :

- Akamai Technologies Inc

- Cato Networks Ltée.

- Technologies logicielles Check Point Ltd

- Cisco Systems Inc

- Fortinet Inc

Avis de non-responsabilité : les sociétés répertoriées ci-dessus ne sont pas classées dans un ordre particulier.

- Obtenez un aperçu des principaux acteurs du marché de la sécurité Zero Trust

Analyse des principaux acteurs du marché de la sécurité Zero Trust :

Akamai Technologies Inc, Cato Networks Ltd, Check Point Software Technologies Ltd, Cisco Systems Inc, Fortinet Inc, Microsoft Corporation, Okta Inc, Palo Alto Networks Inc, VMWare Inc et Zscaler Inc font partie des principaux acteurs du marché de la sécurité Zero Trust. Plusieurs autres grandes entreprises ont été analysées au cours de cette étude de recherche pour obtenir une vue globale de l'écosystème du marché de la sécurité Zero Trust.

Développements récents du marché de la sécurité Zero Trust :

Les acteurs du marché de la sécurité Zero Trust adoptent largement des stratégies inorganiques et organiques. Quelques développements majeurs du marché de la sécurité Zero Trust sont répertoriés ci-dessous :

- En août 2023, Check Point Software, une société leader dans le domaine de la cybersécurité, a annoncé l'acquisition de Perimeter 81, fournisseur de services d'accès sécurisés (SASE) et de sécurité réseau, pour 490 millions de dollars US afin d'améliorer ses offres de sécurité au-delà du périmètre du réseau. La première société prévoit d'intégrer la technologie d'accès réseau Zero Trust et de déploiement rapide de la seconde dans son architecture de produits Infinity existante.

- En mars 2023, Hewlett Packard Enterprise a annoncé son projet d'acquisition de la start-up israélienne spécialisée dans la cybersécurité Axis Security. Cette dernière propose des solutions de sécurité Edge (SSE) basées sur le cloud qui permettent d'accéder aux ressources du cloud d'entreprise et du cloud public.

- Analyse historique (2 ans), année de base, prévision (7 ans) avec TCAC

- Analyse PEST et SWO

- Taille du marché Valeur / Volume - Mondial, Régional, Pays

- Industrie et paysage concurrentiel

- Ensemble de données Excel

Report Coverage

Revenue forecast, Company Analysis, Industry landscape, Growth factors, and Trends

Segment Covered

This text is related

to segments covered.

Regional Scope

North America, Europe, Asia Pacific, Middle East & Africa, South & Central America

Country Scope

This text is related

to country scope.

Questions fréquemment posées

The global zero trust security market was estimated to be US$ 28.89 billion in 2022 and is expected to grow at a CAGR of 18.1% during the period 2022 - 2030.

Increased demand for cloud, and rise in bring your own device (BYOD) trend are the major factors that propel the global zero trust security market.

Growing adoption of automation in healthcare sector is expected to positively impact and play a significant role in the global zero trust security market in the coming years.

The incremental growth expected to be recorded for the global zero trust security market during the forecast period is US$ 80.70 billion.

The global zero trust security market is expected to reach US$ 109.59 billion by 2030.

The key players holding majority shares in the global zero trust security market are Check Point Software, Cisco Systems, Fortinet, Palo Alto Networks, and Zscaler.

Trends and growth analysis reports related to Technology, Media and Telecommunications : READ MORE..

The List of Companies - Zero Trust Security Market

- Akamai Technologies Inc

- Cato Networks Ltd.

- Check Point Software Technologies Ltd

- Cisco Systems Inc

- Fortinet Inc

- Microsoft Corporation

- Okta Inc

- Palo Alto Networks Inc

- VMWare Inc

- Zscaler Inc

The Insight Partners performs research in 4 major stages: Data Collection & Secondary Research, Primary Research, Data Analysis and Data Triangulation & Final Review.

- Data Collection and Secondary Research:

As a market research and consulting firm operating from a decade, we have published and advised several client across the globe. First step for any study will start with an assessment of currently available data and insights from existing reports. Further, historical and current market information is collected from Investor Presentations, Annual Reports, SEC Filings, etc., and other information related to company’s performance and market positioning are gathered from Paid Databases (Factiva, Hoovers, and Reuters) and various other publications available in public domain.

Several associations trade associates, technical forums, institutes, societies and organization are accessed to gain technical as well as market related insights through their publications such as research papers, blogs and press releases related to the studies are referred to get cues about the market. Further, white papers, journals, magazines, and other news articles published in last 3 years are scrutinized and analyzed to understand the current market trends.

- Primary Research:

The primarily interview analysis comprise of data obtained from industry participants interview and answers to survey questions gathered by in-house primary team.

For primary research, interviews are conducted with industry experts/CEOs/Marketing Managers/VPs/Subject Matter Experts from both demand and supply side to get a 360-degree view of the market. The primary team conducts several interviews based on the complexity of the markets to understand the various market trends and dynamics which makes research more credible and precise.

A typical research interview fulfils the following functions:

- Provides first-hand information on the market size, market trends, growth trends, competitive landscape, and outlook

- Validates and strengthens in-house secondary research findings

- Develops the analysis team’s expertise and market understanding

Primary research involves email interactions and telephone interviews for each market, category, segment, and sub-segment across geographies. The participants who typically take part in such a process include, but are not limited to:

- Industry participants: VPs, business development managers, market intelligence managers and national sales managers

- Outside experts: Valuation experts, research analysts and key opinion leaders specializing in the electronics and semiconductor industry.

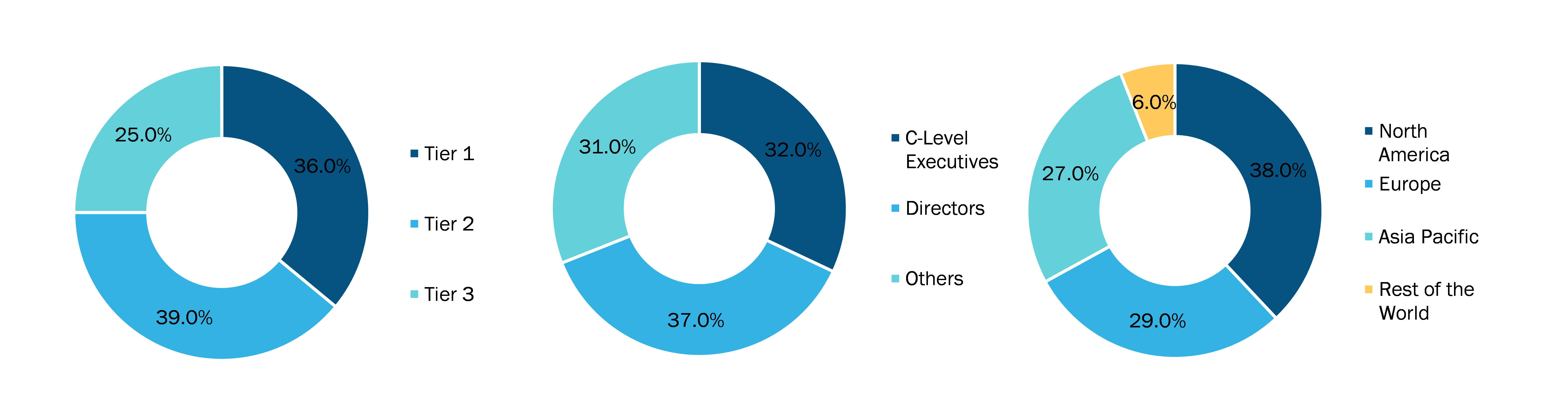

Below is the breakup of our primary respondents by company, designation, and region:

Once we receive the confirmation from primary research sources or primary respondents, we finalize the base year market estimation and forecast the data as per the macroeconomic and microeconomic factors assessed during data collection.

- Data Analysis:

Once data is validated through both secondary as well as primary respondents, we finalize the market estimations by hypothesis formulation and factor analysis at regional and country level.

- Macro-Economic Factor Analysis:

We analyse macroeconomic indicators such the gross domestic product (GDP), increase in the demand for goods and services across industries, technological advancement, regional economic growth, governmental policies, the influence of COVID-19, PEST analysis, and other aspects. This analysis aids in setting benchmarks for various nations/regions and approximating market splits. Additionally, the general trend of the aforementioned components aid in determining the market's development possibilities.

- Country Level Data:

Various factors that are especially aligned to the country are taken into account to determine the market size for a certain area and country, including the presence of vendors, such as headquarters and offices, the country's GDP, demand patterns, and industry growth. To comprehend the market dynamics for the nation, a number of growth variables, inhibitors, application areas, and current market trends are researched. The aforementioned elements aid in determining the country's overall market's growth potential.

- Company Profile:

The “Table of Contents” is formulated by listing and analyzing more than 25 - 30 companies operating in the market ecosystem across geographies. However, we profile only 10 companies as a standard practice in our syndicate reports. These 10 companies comprise leading, emerging, and regional players. Nonetheless, our analysis is not restricted to the 10 listed companies, we also analyze other companies present in the market to develop a holistic view and understand the prevailing trends. The “Company Profiles” section in the report covers key facts, business description, products & services, financial information, SWOT analysis, and key developments. The financial information presented is extracted from the annual reports and official documents of the publicly listed companies. Upon collecting the information for the sections of respective companies, we verify them via various primary sources and then compile the data in respective company profiles. The company level information helps us in deriving the base number as well as in forecasting the market size.

- Developing Base Number:

Aggregation of sales statistics (2020-2022) and macro-economic factor, and other secondary and primary research insights are utilized to arrive at base number and related market shares for 2022. The data gaps are identified in this step and relevant market data is analyzed, collected from paid primary interviews or databases. On finalizing the base year market size, forecasts are developed on the basis of macro-economic, industry and market growth factors and company level analysis.

- Data Triangulation and Final Review:

The market findings and base year market size calculations are validated from supply as well as demand side. Demand side validations are based on macro-economic factor analysis and benchmarks for respective regions and countries. In case of supply side validations, revenues of major companies are estimated (in case not available) based on industry benchmark, approximate number of employees, product portfolio, and primary interviews revenues are gathered. Further revenue from target product/service segment is assessed to avoid overshooting of market statistics. In case of heavy deviations between supply and demand side values, all thes steps are repeated to achieve synchronization.

We follow an iterative model, wherein we share our research findings with Subject Matter Experts (SME’s) and Key Opinion Leaders (KOLs) until consensus view of the market is not formulated – this model negates any drastic deviation in the opinions of experts. Only validated and universally acceptable research findings are quoted in our reports.

We have important check points that we use to validate our research findings – which we call – data triangulation, where we validate the information, we generate from secondary sources with primary interviews and then we re-validate with our internal data bases and Subject matter experts. This comprehensive model enables us to deliver high quality, reliable data in shortest possible time.

Obtenez un échantillon gratuit pour ce rapport

Obtenez un échantillon gratuit pour ce rapport