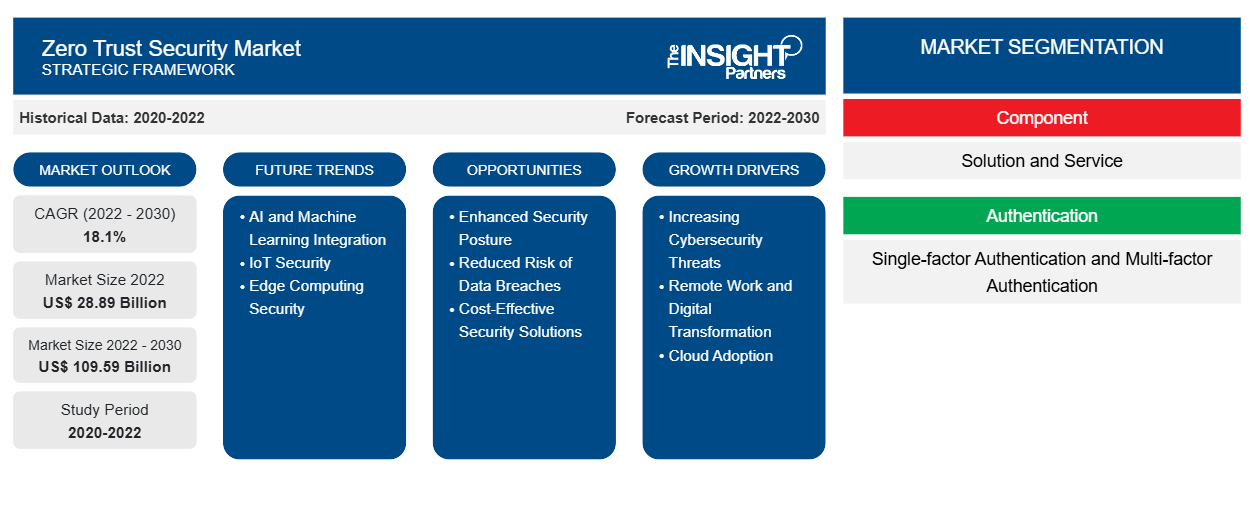

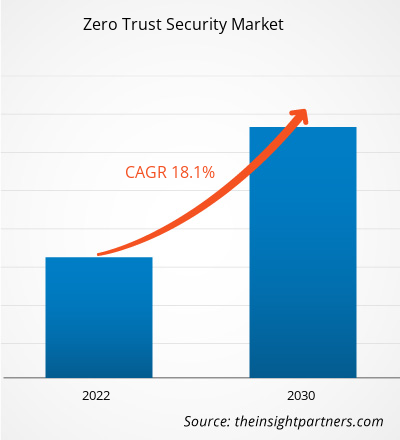

[Rapporto di ricerca] Nel 2022, il mercato della sicurezza Zero Trust ha raggiunto i 28,89 miliardi di dollari USA e si prevede che raggiungerà i 109,59 miliardi di dollari USA entro il 2030; si stima che registrerà un CAGR del 18,1% dal 2022 al 2030.

Prospettiva dell'analista di mercato della sicurezza Zero Trust:

La gestione dell'identità e dell'accesso (IAM) è un elemento cruciale di un approccio di sicurezza zero trust, in quanto aiuta le organizzazioni a garantire che gli utenti non autorizzati non abbiano accesso a risorse sensibili. Implementando sistemi IAM, le aziende possono stabilire e imporre policy per determinare quale persona ha accesso a quali risorse e possono verificare incessantemente l'identità di utenti e dispositivi per salvaguardare la sicurezza e garantire che siano autorizzati ad accedere a risorse specifiche. Inoltre, i sistemi IAM possono aiutare le aziende a tracciare l'accesso degli utenti alle risorse e rilevare quando viene tentato un accesso non autorizzato o un'attività illegittima. Ciò può aiutare le organizzazioni a identificare e inibire probabili violazioni della sicurezza; pertanto, è una risorsa importante per la conformità ai requisiti normativi relativi alla privacy e alla sicurezza dei dati. Pertanto, con la soluzione IAM appropriata, le aziende possono stabilire metodi di autenticazione e autorizzazione zero trust, nonché crittografia zero trust per dati in transito e a riposo.

Panoramica del mercato della sicurezza Zero Trust:

Il mercato globale della sicurezza zero trust sta vivendo una crescita esponenziale e si stima che continuerà a espandersi nei prossimi anni. Zero trust è un framework che garantisce la sicurezza dell'infrastruttura e dei dati di un'azienda. Affronta esclusivamente le sfide contemporanee del business odierno, tra cui la protezione di ambienti cloud ibridi, lavoratori da remoto e minacce ransomware. Il mercato della sicurezza zero trust è moderatamente frammentato. Gli operatori del mercato stanno espandendo la propria attività impiegando vari metodi, come l'espansione del portafoglio prodotti, l'espansione dei servizi, fusioni e acquisizioni (M&A) e collaborazioni. A giugno 2023, AKITA, un fornitore leader di soluzioni di sicurezza di rete e zero trust tecnologiche, si è fusa con odixa, un importante fornitore di soluzioni avanzate di prevenzione del malware. Si prevede che la fusione consentirà alla nuova azienda di offrire soluzioni di sicurezza informatica zero trust avanzate e complete alla propria clientela.

Personalizza questo report in base alle tue esigenze

Riceverai la personalizzazione gratuita di qualsiasi report, comprese parti di questo report, o analisi a livello nazionale, pacchetto dati Excel, oltre a usufruire di grandi offerte e sconti per start-up e università

- Scopri le principali tendenze di mercato in questo rapporto.Questo campione GRATUITO includerà analisi di dati che spaziano dalle tendenze di mercato alle stime e alle previsioni.

Driver di mercato della sicurezza Zero Trust:

L'aumento del BYOD (Bring Your Own Device) alimenta la crescita del mercato della sicurezza Zero Trust

Molti noti esperti di dati concordano sul fatto che i dati generati cresceranno in modo esponenziale durante il periodo di previsione. Sulla base della ricerca del rapporto Data Age 2025 di Seagate, la sfera di dati mondiale raggiungerà i 175 zettabyte entro il 2025. Questo sviluppo è attribuito all'enorme aumento di persone che lavorano, studiano e utilizzano piattaforme di streaming da casa. Pertanto, si prevede che tale cambiamento creerà opportunità redditizie per gli operatori del mercato della sicurezza zero trust nel periodo di previsione. Inoltre, si prevede che l'infrastruttura IT diventerà più complicata e varia a causa delle normative Bring Your Own Device (BYOD), dell'utilizzo di app aziendali, dell'introduzione di nuove piattaforme, delle tendenze Choose Your Own Device (CYOD) e dell'implementazione di altre tecnologie. Le tendenze BYOD e CYOD stanno diventando sempre più comuni negli ambienti aziendali a causa dei rapidi miglioramenti nell'informatica mobile. Pertanto, i dipendenti sono in grado di accedere ai dati aziendali tramite dispositivi mobili in qualsiasi momento, il che aumenta la produttività dei dipendenti. L'installazione di soluzioni zero trust, in tali casi, garantisce che i dati aziendali siano protetti e mantenuti riservati. Tali fattori stanno alimentando fortemente la domanda di soluzioni e servizi offerti dagli operatori del mercato della sicurezza Zero Trust.

Analisi segmentale del mercato della sicurezza Zero Trust:

Il mercato della sicurezza zero trust è categorizzato in base a componente, autenticazione, distribuzione, dimensioni dell'organizzazione, applicazione e utilizzo finale. In base al componente, il mercato della sicurezza zero trust è suddiviso in soluzione e servizio. In termini di autenticazione, il mercato è suddiviso in autenticazione a fattore singolo e autenticazione a più fattori. In base alla distribuzione, il mercato è suddiviso in on-premise e cloud. In base alle dimensioni dell'organizzazione, il mercato è suddiviso in PMI e grandi aziende. In termini di applicazione, il mercato è segmentato in endpoint, rete e altri. In base all'utilizzo finale, il mercato è segmentato in BFSI, e-commerce e vendita al dettaglio, assistenza sanitaria, IT e telecomunicazioni e altri. In base alla geografia, il mercato della sicurezza zero trust è segmentato in Nord America, Europa, Asia Pacifico (APAC), Medio Oriente e Africa (MEA) e Sud America (SAM).

L'autenticazione a fattore singolo semplifica l'autenticazione zero-trust consentendo agli utenti di accedere a più risorse e sistemi con un singolo set di credenziali anziché richiedere informazioni di accesso diverse per ogni sistema. Può migliorare l'esperienza utente e ridurre il rischio che gli utenti scelgano password deboli, nonché diminuire il rischio che gli utenti riciclino le password su più sistemi. L'autenticazione a più fattori potrebbe sembrare macchinosa per l'utente, ma è considerata più sicura. Imponendo più fattori di autenticazione, aiuta le organizzazioni a garantire che solo gli utenti approvati possano usufruire di risorse sensibili rendendo più difficile per gli aggressori ottenere l'accesso illecito, anche se riescono a ottenere la password di un utente. Viene spesso utilizzata insieme ad altre soluzioni zero-trust, come i sistemi IAM, per fornire un ulteriore livello di sicurezza.

Analisi regionale del mercato della sicurezza Zero Trust:

Lo sviluppo delle leggi sulla protezione dei dati e sulla sicurezza informatica nei paesi asiatici si sta espandendo in modo significativo. Man mano che gli individui si occupano della nuova realtà digitale tramite telefoni cellulari e Internet delle cose (IoT), si registra un aumento delle iniziative governative verso programmi di identità digitale e approcci invasivi alla sorveglianza elettronica. A questo proposito, l'uso del Regolamento generale sulla protezione dei dati (GDPR) e delle norme sulla protezione dei dati nella regione sta guadagnando attenzione. Ad esempio, la regione ha sperimentato passi significativi in Cina. Si presume che l'APAC emerga come la regione in più rapida crescita nel periodo di previsione. La crescente accettazione dei dispositivi mobili nelle aziende e nelle applicazioni IoT è principalmente responsabile della crescita del mercato nella regione. Inoltre, la crescente adozione di politiche BYOD (Bring Your Own Device) e soluzioni basate su cloud è un altro fattore che contribuisce alla crescita del mercato della sicurezza zero trust. Inoltre, si prevede che la crescita delle tendenze del posto di lavoro digitale e la trasformazione nei data center stimoleranno la crescita del mercato della sicurezza zero trust nel periodo di previsione.

Approfondimenti regionali sul mercato della sicurezza Zero Trust

Le tendenze regionali e i fattori che influenzano il mercato della sicurezza Zero Trust durante il periodo di previsione sono stati ampiamente spiegati dagli analisti di Insight Partners. Questa sezione discute anche i segmenti e la geografia del mercato della sicurezza Zero Trust in Nord America, Europa, Asia Pacifico, Medio Oriente e Africa e America meridionale e centrale.

- Ottieni i dati specifici regionali per il mercato della sicurezza Zero Trust

Ambito del rapporto sul mercato della sicurezza Zero Trust

| Attributo del report | Dettagli |

|---|---|

| Dimensioni del mercato nel 2022 | 28,89 miliardi di dollari USA |

| Dimensioni del mercato entro il 2030 | 109,59 miliardi di dollari USA |

| CAGR globale (2022-2030) | 18,1% |

| Dati storici | 2020-2022 |

| Periodo di previsione | 2022-2030 |

| Segmenti coperti | Per componente

|

| Regioni e Paesi coperti | America del Nord

|

| Leader di mercato e profili aziendali chiave |

|

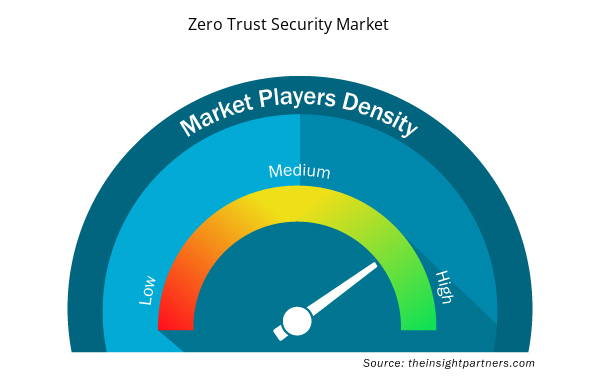

Densità degli attori del mercato della sicurezza Zero Trust: comprendere il suo impatto sulle dinamiche aziendali

Il mercato Zero Trust Security Market sta crescendo rapidamente, spinto dalla crescente domanda degli utenti finali dovuta a fattori quali l'evoluzione delle preferenze dei consumatori, i progressi tecnologici e una maggiore consapevolezza dei vantaggi del prodotto. Con l'aumento della domanda, le aziende stanno ampliando le loro offerte, innovando per soddisfare le esigenze dei consumatori e capitalizzando sulle tendenze emergenti, il che alimenta ulteriormente la crescita del mercato.

La densità degli operatori di mercato si riferisce alla distribuzione di aziende o società che operano in un particolare mercato o settore. Indica quanti concorrenti (operatori di mercato) sono presenti in un dato spazio di mercato in relazione alle sue dimensioni o al valore di mercato totale.

Le principali aziende che operano nel mercato della sicurezza Zero Trust sono:

- Akamai Technologies Inc

- Società di Reti Cato Ltd.

- Tecnologie software Check Point Ltd

- Sistemi Cisco Inc.

- Fortinet Inc

Disclaimer : le aziende elencate sopra non sono classificate secondo un ordine particolare.

- Ottieni una panoramica dei principali attori del mercato della sicurezza Zero Trust

Analisi dei principali attori del mercato della sicurezza Zero Trust:

Akamai Technologies Inc, Cato Networks Ltd, Check Point Software Technologies Ltd, Cisco Systems Inc, Fortinet Inc, Microsoft Corporation, Okta Inc, Palo Alto Networks Inc, VMWare Inc e Zscaler Inc sono tra i principali attori del mercato della sicurezza zero trust che operano nel mercato. Diverse altre grandi aziende sono state analizzate durante questo studio di ricerca per ottenere una visione olistica dell'ecosistema del mercato della sicurezza zero trust.

Sviluppi recenti del mercato della sicurezza Zero Trust:

Gli attori del mercato della sicurezza zero trust adottano ampiamente strategie inorganiche e organiche. Di seguito sono elencati alcuni dei principali sviluppi del mercato della sicurezza zero trust:

- Ad agosto 2023, Check Point Software, azienda leader nella sicurezza informatica, ha annunciato l'acquisizione di Secure Access Service Edge (SASE) e fornitore di sicurezza di rete, Perimeter 81, per 490 milioni di dollari USA per migliorare la propria offerta di sicurezza oltre il perimetro di rete. La prima azienda prevede di integrare la tecnologia di accesso alla rete zero trust e di distribuzione rapida della seconda nella sua attuale architettura di prodotto Infinity.

- A marzo 2023, Hewlett Packard Enterprise ha annunciato il suo piano di acquisizione della startup informatica israeliana Axis Security. Quest'ultima azienda offre soluzioni Security Services Edge (SSE) basate su cloud che consentono l'accesso alle risorse cloud aziendali e pubbliche.

- Analisi storica (2 anni), anno base, previsione (7 anni) con CAGR

- Analisi PEST e SWOT

- Valore/volume delle dimensioni del mercato - Globale, regionale, nazionale

- Industria e panorama competitivo

- Set di dati Excel

Report Coverage

Revenue forecast, Company Analysis, Industry landscape, Growth factors, and Trends

Segment Covered

This text is related

to segments covered.

Regional Scope

North America, Europe, Asia Pacific, Middle East & Africa, South & Central America

Country Scope

This text is related

to country scope.

Domande frequenti

The global zero trust security market was estimated to be US$ 28.89 billion in 2022 and is expected to grow at a CAGR of 18.1% during the period 2022 - 2030.

Increased demand for cloud, and rise in bring your own device (BYOD) trend are the major factors that propel the global zero trust security market.

Growing adoption of automation in healthcare sector is expected to positively impact and play a significant role in the global zero trust security market in the coming years.

The incremental growth expected to be recorded for the global zero trust security market during the forecast period is US$ 80.70 billion.

The global zero trust security market is expected to reach US$ 109.59 billion by 2030.

The key players holding majority shares in the global zero trust security market are Check Point Software, Cisco Systems, Fortinet, Palo Alto Networks, and Zscaler.

Trends and growth analysis reports related to Technology, Media and Telecommunications : READ MORE..

The List of Companies - Zero Trust Security Market

- Akamai Technologies Inc

- Cato Networks Ltd.

- Check Point Software Technologies Ltd

- Cisco Systems Inc

- Fortinet Inc

- Microsoft Corporation

- Okta Inc

- Palo Alto Networks Inc

- VMWare Inc

- Zscaler Inc

The Insight Partners performs research in 4 major stages: Data Collection & Secondary Research, Primary Research, Data Analysis and Data Triangulation & Final Review.

- Data Collection and Secondary Research:

As a market research and consulting firm operating from a decade, we have published and advised several client across the globe. First step for any study will start with an assessment of currently available data and insights from existing reports. Further, historical and current market information is collected from Investor Presentations, Annual Reports, SEC Filings, etc., and other information related to company’s performance and market positioning are gathered from Paid Databases (Factiva, Hoovers, and Reuters) and various other publications available in public domain.

Several associations trade associates, technical forums, institutes, societies and organization are accessed to gain technical as well as market related insights through their publications such as research papers, blogs and press releases related to the studies are referred to get cues about the market. Further, white papers, journals, magazines, and other news articles published in last 3 years are scrutinized and analyzed to understand the current market trends.

- Primary Research:

The primarily interview analysis comprise of data obtained from industry participants interview and answers to survey questions gathered by in-house primary team.

For primary research, interviews are conducted with industry experts/CEOs/Marketing Managers/VPs/Subject Matter Experts from both demand and supply side to get a 360-degree view of the market. The primary team conducts several interviews based on the complexity of the markets to understand the various market trends and dynamics which makes research more credible and precise.

A typical research interview fulfils the following functions:

- Provides first-hand information on the market size, market trends, growth trends, competitive landscape, and outlook

- Validates and strengthens in-house secondary research findings

- Develops the analysis team’s expertise and market understanding

Primary research involves email interactions and telephone interviews for each market, category, segment, and sub-segment across geographies. The participants who typically take part in such a process include, but are not limited to:

- Industry participants: VPs, business development managers, market intelligence managers and national sales managers

- Outside experts: Valuation experts, research analysts and key opinion leaders specializing in the electronics and semiconductor industry.

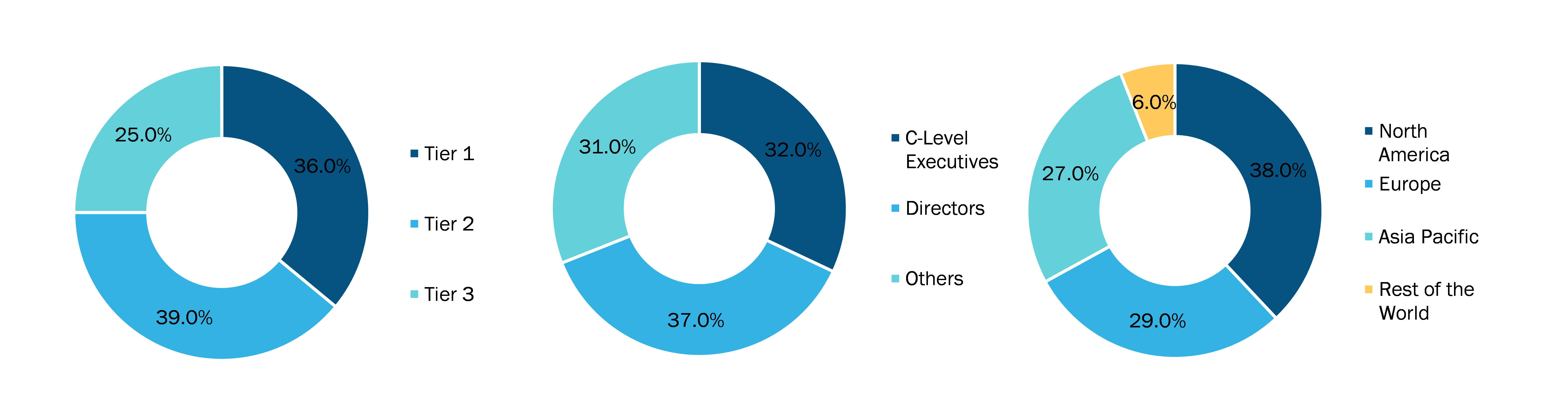

Below is the breakup of our primary respondents by company, designation, and region:

Once we receive the confirmation from primary research sources or primary respondents, we finalize the base year market estimation and forecast the data as per the macroeconomic and microeconomic factors assessed during data collection.

- Data Analysis:

Once data is validated through both secondary as well as primary respondents, we finalize the market estimations by hypothesis formulation and factor analysis at regional and country level.

- Macro-Economic Factor Analysis:

We analyse macroeconomic indicators such the gross domestic product (GDP), increase in the demand for goods and services across industries, technological advancement, regional economic growth, governmental policies, the influence of COVID-19, PEST analysis, and other aspects. This analysis aids in setting benchmarks for various nations/regions and approximating market splits. Additionally, the general trend of the aforementioned components aid in determining the market's development possibilities.

- Country Level Data:

Various factors that are especially aligned to the country are taken into account to determine the market size for a certain area and country, including the presence of vendors, such as headquarters and offices, the country's GDP, demand patterns, and industry growth. To comprehend the market dynamics for the nation, a number of growth variables, inhibitors, application areas, and current market trends are researched. The aforementioned elements aid in determining the country's overall market's growth potential.

- Company Profile:

The “Table of Contents” is formulated by listing and analyzing more than 25 - 30 companies operating in the market ecosystem across geographies. However, we profile only 10 companies as a standard practice in our syndicate reports. These 10 companies comprise leading, emerging, and regional players. Nonetheless, our analysis is not restricted to the 10 listed companies, we also analyze other companies present in the market to develop a holistic view and understand the prevailing trends. The “Company Profiles” section in the report covers key facts, business description, products & services, financial information, SWOT analysis, and key developments. The financial information presented is extracted from the annual reports and official documents of the publicly listed companies. Upon collecting the information for the sections of respective companies, we verify them via various primary sources and then compile the data in respective company profiles. The company level information helps us in deriving the base number as well as in forecasting the market size.

- Developing Base Number:

Aggregation of sales statistics (2020-2022) and macro-economic factor, and other secondary and primary research insights are utilized to arrive at base number and related market shares for 2022. The data gaps are identified in this step and relevant market data is analyzed, collected from paid primary interviews or databases. On finalizing the base year market size, forecasts are developed on the basis of macro-economic, industry and market growth factors and company level analysis.

- Data Triangulation and Final Review:

The market findings and base year market size calculations are validated from supply as well as demand side. Demand side validations are based on macro-economic factor analysis and benchmarks for respective regions and countries. In case of supply side validations, revenues of major companies are estimated (in case not available) based on industry benchmark, approximate number of employees, product portfolio, and primary interviews revenues are gathered. Further revenue from target product/service segment is assessed to avoid overshooting of market statistics. In case of heavy deviations between supply and demand side values, all thes steps are repeated to achieve synchronization.

We follow an iterative model, wherein we share our research findings with Subject Matter Experts (SME’s) and Key Opinion Leaders (KOLs) until consensus view of the market is not formulated – this model negates any drastic deviation in the opinions of experts. Only validated and universally acceptable research findings are quoted in our reports.

We have important check points that we use to validate our research findings – which we call – data triangulation, where we validate the information, we generate from secondary sources with primary interviews and then we re-validate with our internal data bases and Subject matter experts. This comprehensive model enables us to deliver high quality, reliable data in shortest possible time.

Ottieni un campione gratuito per questo repot

Ottieni un campione gratuito per questo repot